Идентифицируемость

Про службу идентификации часто забывают, когда речь идет о безопасности. Главная причина в том, что сама по себе эта служба не позволяет предотвратить атаки. Она должна работать совместно с другими службами, чтобы увеличивать их эффективность. Если рассматривать эту службу отдельно, то мы увидим, что она усложняет систему безопасности и повышает ее стоимость. Однако без работы службы идентификации и служба обеспечения целостности, и служба обеспечения конфиденциальности обречены на неудачу.

Идентификация и аутентификация

Идентификация и аутентификация выполняют следующие функции. Во-первых, устанавливают личность индивидуума, во-вторых, доказывают, что индивидуум является именно тем, за кого себя выдает. Аутентификация использует любую комбинацию трех вещей:

- то, что вы знаете (пароль или PIN-код);

- то, что вы имеете (смарт-карта или бейдж);

- то, чем вы являетесь (отпечаток пальца или снимок сетчатки глаза).

Можно выбрать один элемент из этого списка, но лучше использовать их комбинацию, например, пароль и смарт-карту. Это называется двухфакторной аутентификацией. Двухфакторная аутентификация гораздо сильнее, чем однофакторная, поскольку каждый фактор имеет свои слабые места. Например, пароль можно угадать, а смарт-карту украсть. Биометрическую аутентификацию тяжелее фальсифицировать, однако человека могут насильно заставить поместить руку в сканер.

В реальной жизни для аутентификации используется пропуск, предъявляемый охране. Это считается достаточным для того, чтобы служащий мог войти в здание. Для установления подлинности лиц, желающих попасть в секретные охраняемые помещения, используются сканеры геометрии руки. Опознавательный механизм напрямую связан с физическим наличием индивидуума.

В компьютерном мире физические опознавательные механизмы не работают. Здесь для аутентификации пользователя традиционно используется пароль. Подлинность связана с идентификатором пользователя, который назначается администратором системы. Считается, что у администратора есть определенное доказательство, что лицо, получающее идентификатор, на самом деле является тем, за кого себя выдает.

Пароли - единственный фактор установления подлинности пользователя и, как следствие, являются "слабым звеном". В отличие от реальной жизни здесь нет никакой гарантии физического присутствия индивидуума. Именно поэтому рекомендуется использование двухфакторной аутентификации, которая обеспечивает более сильный опознавательный механизм.

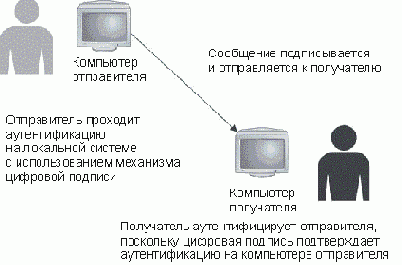

Идентификация и аутентификация применяются в системе управления доступом к файлам в компьютерных системах, обеспечивающей конфиденциальность и целостность этих файлов. Идентификация и аутентификация очень важна для работы механизмов шифрования и цифровых подписей. В этом случае идентификационные данные передаются удаленному пользователю, который подтверждает свою подлинность на локальном уровне, а затем эти сведения доставляются в нужное место. На рис. 4.4 показан процесс идентификации с помощью цифровой подписи при отправке сообщения. Пользователь сначала подтверждает свою подлинность, используя механизм защиты подписи на своем локальном компьютере. Затем локальный компьютер отправляет сообщение, подписанное этой цифровой подписью. Пользователь, принимающий сообщение, использует цифровую подпись как доказательство того, что отправитель является автором сообщения.

Механизм идентификации и аутентификации - это ключ к другим службам безопасности. Если он дает сбой, то их надежная работа оказывается под угрозой.

Рис. 4.4. Работа механизма идентификации и аутентификации в соединении удаленного доступа

Аудит

Аудит позволяет фиксировать происходящие события. Записи аудита связывают пользователя с действиями, которые он выполняет в системе. Без надежной службы идентификации и аутентификации аудит становится бесполезным, поскольку нет гарантии, что зафиксированные действия на самом деле выполнены указанным лицом.

Аудит в реальной жизни осуществляется с помощью журналов регистрации, ведомостей пропусков на выход, видеозаписей. Его задачей является отчет о выполненных действиях. Служба целостности должна гарантировать, что информация в журнале аудита не изменялась, иначе ее достоверность ставится под сомнение.

В компьютерных системах аудит ведется с помощью журналов, в которые записываются действия пользователя. Если служба идентификации и аутентификации работает должным образом, то эти события можно отождествить с определенным пользователем. Электронные журналы аудита тоже необходимо защищать от любых изменений.

Предотвращение атак

Служба идентификации сама по себе не может противостоять атакам, поскольку работает вместе с другими службами. Она ведет запись действий, выполняемых зарегистрированным пользователем и таким образом позволяет восстановить картину событий в случае атаки.