Определение риска

Риск - это основополагающая концепция, формирующая фундамент того, что мы называем "безопасностью". Риск - это вероятность потерь, которая требует защиты. При отсутствии риска не нужна и защита. Риск - это концепция, которую понимают только те, кто работает в сфере безопасности.

Поясним определение риска на примере страхования. Человек приобретает страховку, потому что осознает вероятность автомобильной катастрофы, после которой придется серьезно восстанавливать автомобиль. Страхование снижает риск того, что необходимых на это средств может не оказаться в наличии. Страховая компания устанавливает размер страховых выплат клиенту в зависимости от стоимости ремонта автомобиля и от вероятности аварии.

При более подробном рассмотрении этого примера можно выделить две составляющих риска. Во-первых, это денежные средства, необходимые для ремонта. При возникновении несчастного случая страховая компания должна выплатить установленную сумму. Назовем это уязвимостью страховой компании. Во-вторых, это вероятность дорожно-транспортного происшествия. Назовем это угрозой, которая приводит к проявлению уязвимости (оплата стоимости ремонта).

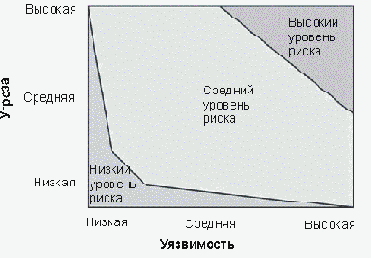

При исследовании риска вы должны понимать уязвимости и угрозы для организации. Совместно эти составляющие образуют основу риска, и их соотношение показано на рисунке 7.1. Как видно из рисунка, если нет угрозы или уязвимости, то нет и риска.

Рис. 7.1. Соотношение между уязвимостью и угрозой

Уязвимость

Уязвимость - это потенциальный путь для выполнения атаки. Уязвимость существует в компьютерных системах и сетях (делая систему открытой для атак с использованием технических методов) или в административных процедурах (делая среду открытой для атак без использования технических методов или атак социального инжиниринга).

Уязвимость характеризуется сложностью и уровнем технических навыков, необходимых для того, чтобы ею воспользоваться. Необходимо принимать во внимание результат, к которому это может привести. Например, уязвимость, которой легко воспользоваться (с помощью сценария атаки) и которая позволяет злоумышленнику получить полный контроль над системой, является уязвимостью высокого уровня риска. Уязвимость, которая потребует от атакующего вложения значительных средств в оборудование и персонал и позволит лишь получить доступ к не особо ценной информации, считается уязвимостью низкого уровня риска.

Примечание

Уязвимость связана не только с компьютерными системами и сетями. Безопасность зданий и помещений, вопросы персонала и безопасность информации при передаче также требуют проработки.

Уязвимость, которая потребует от атакующего вложения значительных средств в оборудование и персонал и позволит лишь получить доступ к не особо ценной информации, считается уязвимостью низкого уровня риска.

Примечание

Уязвимость связана не только с компьютерными системами и сетями. Безопасность зданий и помещений, вопросы персонала и безопасность информации при передаче также требуют проработки.

Угроза

Угроза - это действие или событие, способное нарушить безопасность информационных систем. Рассмотрим три составляющих угрозы.

- Цели. Компонент безопасности, который подвергается атаке.

- Агенты. Люди или организации, представляющие угрозу.

- События. Действия, составляющие угрозу.

Рассмотрим более подробнее каждую из составляющих.

Цели

Целями угроз или атак в большинстве случаев являются службы безопасности (см. в лекции 4): службы конфиденциальности, целостности, доступности и идентифицируемости. И для этого есть реальные основания.

Конфиденциальность становится целью, если мотивом является добыча информации несанкционированными лицами или организациями. В этом случае нарушитель стремится получить, например, секретные правительственные данные. Конфиденциальная информация коммерческой организации (сведения о заработной плате или медицинские данные) также может стать целью.

Целостность является целью, если нарушитель стремится модифицировать информацию. В этом случае он подделывает личные или другие сведения, например, увеличивая сумму своего банковского счета. В другом случае целью становится уменьшение баланса в журнале банковских операций либо изменение записей в важной базе данных, чтобы вызвать сомнения в правильности всей информации. Такой подход касается компаний, занимающихся исследованием архитектуры цифровых сетей.

Доступность становится целью при выполнении атаки на отказ в обслуживании. Такие атаки направлены на информацию, приложения, системы или инфраструктуру. Угрозы в этом случае носят как кратковременный, так и долгосрочный характер.

Идентифицируемость сама по себе редко является целью.

Атака на идентифицируемость может быть направлена на предотвращение восстановления организации после инцидентов. Идентифицируемость выбирается в качестве начального этапа атаки по отношению к другим целям, таким как скрытие изменений в базе данных или взлом механизмов безопасности, существующих в организации.

Целей может быть несколько. Например, идентифицируемость служит исходной целью для предотвращения записи действий злоумышленника, нарушившего конфиденциальность секретных данных организации.

Агенты

Агентами угроз являются люди, которые стремятся нанести ущерб организации. Для этого они должны иметь следующее.

- Доступ. Способность для достижения цели.

- Знания. Уровень и тип имеющейся информации о цели.

- Мотивация. Причина для сокрушения цели.

Доступ. Агент должен иметь доступ к нужной системе, сети, оборудованию или информации. Этот доступ бывает прямым (например, у него есть учетная запись в системе) или косвенным (он получает доступ к оборудованию другим способом). Прямой доступ позволяет воспользоваться существующей уязвимостью и, следовательно, становится угрозой.

Примечание

Составной частью доступа является благоприятная возможность. Такая возможность существует в любой системе или сети только потому, что сотрудники оставляют двери открытыми.

Знания. Агент должен обладать некоторыми знаниями о цели:

- идентификатор пользователя;

- пароли;

- расположение файлов;

- процедуры выполнения физического доступа;

- имена служащих;

- доступные номера телефонов;

- сетевые адреса;

- процедуры обеспечения безопасности.

Чем больше агент знаком с целью, тем больше вероятность, что он знает о наличии уязвимых мест и о том, как ими воспользоваться.

Мотивация. Агенту нужна мотивация для совершения действия. Мотивация является побуждающим действием, ее можно определить как первичную цель.

Мотивацией обычно является:

- привлечение внимания - желание похвастаться своими "победами";

- алчность - жажда выгоды (денег, товаров, услуг или информации);

- злые намерения - желание причинить вред организации или отдельному лицу.

Агенты, которых следует принимать во внимание. Угроза возникает в том случае, если у агента, обладающего доступом и знаниями, появляется мотивация. Поэтому следует принимать во внимание следующих агентов.

- Служащие организации. Они имеют необходимый доступ и знания о системах в силу специфики своей работы. Здесь главный вопрос заключается в наличии мотивации. Не следует в каждом случае подозревать сотрудников организации, но и не учитывать их при проведении анализа риска тоже нельзя.

- Бывшие работники. Они также имеют знания о системах. В зависимости от процедур аннулирования доступа, существующих в организации, у них может сохраниться доступ к системе. Причина увольнения может породить мотивацию, например, уволенный будет испытывать злобу по отношению к организации.

- Предполагается, что у хакеров всегда есть мотивация для причинения ущерба. Даже при отсутствии сведений о системе и сети они могут получить доступ через имеющееся уязвимое место.

- Скорее всего, у конкурентов есть мотивация для получения конфиденциальной информации или для причинения вреда в зависимости от условий конкуренции. Эти конкурирующие организации обладают некоторыми знаниями о компании, поскольку действуют в той же области. При наличии подходящей уязвимости они могут получить необходимые сведения и осуществить доступ.

- Террористы также имеют мотивацию для нанесения ущерба, их действия обычно нацелены на работоспособность систем. Следовательно, существует возможность доступа к привлекающим внимание системам или помещениям (это системы в интернете и здания, открытые для физического доступа). Учитывая особые намерения по отношению к конкретной организации, важно идентифицировать террористов как возможную угрозу компании.

- Преступники имеют свою мотивацию, их обычно интересуют ценные объекты (как виртуальные, так и физические). Доступ к представляющим ценность объектам, например, к портативным компьютерам - это ключевой момент при выявлении преступников в качестве угрозы компании.

- Общественность должна всегда рассматриваться как возможный источник угрозы.

Однако за исключением того, что организация совершает преступление общего характера против цивилизации, мотивация отсутствует. Следовательно, доступ и знания об особенностях организации сводятся к минимуму. - Компании, предоставляющие услуги, могут иметь подробные знания и доступ к системам организации. У деловых партнеров имеются сетевые подключения, консультанты имеют людей на местах, выполняющих исполнительные или управленческие функции. Мотивация одной организации к нарушению безопасности другой обычно отсутствует, но из-за наличия доступа и необходимых сведений компании-поставщики услуг должны рассматриваться как возможный источник угрозы.

- Клиенты также имеют доступ к системам организации и некоторые знания о ее работе. Из-за наличия потенциального доступа они должны рассматриваться как возможный источник угрозы.

- Посетители имеют доступ к организации на основании того факта, что они посещают организацию. Поэтому возможно получение информации или осуществление входа в систему. Следовательно, посетители также считаются потенциальным источником угроз.

- Такие стихийные бедствия, как землетрясения, торнадо или наводнения, всегда являются источником угроз.

При рассмотрении всех этих агентов необходимо принять рациональное решение о том, какие агенты смогут получить доступ в организацию. Рассмотрите возможные пути нарушения безопасности в свете заранее определенных уязвимостей.

События

События - это способы, с помощью которых агенты угроз могут причинить вред организации. Например, хакеры нанесут ущерб путем злонамеренного изменения информации веб-сайта организации. Следует также принять во внимание вред, который может быть нанесен при получении агентом доступа. Необходимо учитывать следующие события:

- злоупотребление санкционированным доступом к информации, системам или сайтам;

- злонамеренное изменение информации;

- случайное изменение информации;

- несанкционированный доступ к информации, системам или сайтам;

- злонамеренное разрушение информации, систем или сайтов;

- случайное разрушение информации, систем или сайтов;

- злонамеренное физическое вмешательство в системы или операции;

- случайное физическое вмешательство в системы или операции;

- естественные физические события, которые мешают системам или операциям;

- ввод в действие злоумышленного программного обеспечения (намеренно или нет);

- нарушение внутренних или внешних коммуникаций;

- несанкционированный пассивный перехват информации внутренних или внешних коммуникаций;

- кража аппаратного или программного обеспечения.

Угроза + Уязвимость = Риск

Риск - это сочетание угрозы и уязвимости. Угрозы без уязвимости не являются риском так же, как и уязвимости без угроз. В реальном мире ни одно из этих условий не существует. Следовательно, оценка риска - это определение вероятности того, что непредвиденное событие произойдет. Риск качественно определяется тремя уровнями.

- Низкий. Существует маленькая вероятность проявления угрозы. По возможности нужно предпринять действия по устранению уязвимого места, но их стоимость должна быть сопоставлена с малым ущербом от риска.

- Средний. Уязвимость является значительным уровнем риска для конфиденциальности, целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Существует реальная возможность осуществления такого события. Действия по устранению уязвимости целесообразны.

- Высокий. Уязвимость представляет собой реальную угрозу для конфиденциальности, целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Действия по устранению этой уязвимости должны быть предприняты незамедлительно.

Примечание

По возможности нужно учитывать вероятность успешного использования уязвимости злоумышленником. Выполните стоимостную оценку для определения того, сможете ли вы выполнить корректирующие действия (см. следующий раздел).