Административная безопасность

Рекомендации по административной безопасности - это те решения, которые соответствуют политикам и процедурам, ресурсам, степени ответственности, потребностям в обучении персонала и планам по выходу из критических ситуаций. Эти меры призваны определить важность информации и информационных систем для компании и объяснить персоналу, в чем именно заключается эта важность. Рекомендации по обеспечению административной безопасности определяют ресурсы, необходимые для осуществления должного управления рисками и определения лиц, несущих ответственность за управление безопасностью организации.

Политики и процедуры

Политики безопасности определяют метод, согласно которому обеспечивается безопасность внутри организации. После определения политики предполагается, что большинство сотрудников компании будут ее соблюдать. Следует понимать, что полного и безоговорочного выполнения политики не будет. В некоторых случаях политика будет нарушаться из-за требований, связанных с деловой деятельностью организации. В других случаях игнорирование политики обусловлено сложностью ее выполнения.

Даже принимая во внимание тот факт, что политика будет выполняться не постоянно, она формирует ключевой компонент программы по обеспечению безопасности и должна быть включена в перечень рекомендаций по защите. При отсутствии политики сотрудники не будут знать, что делать для защиты информации и компьютерных систем.

В качестве рекомендаций по безопасности необходимо рассматривать следующие политики.

- Информационная политика. Определяет степень секретности информации внутри организации и необходимые требования к хранению, передаче, пометке и управлению этой информацией.

- Политика безопасности. Определяет технические средства управления и настройки безопасности, применяемые пользователями и администраторами на всех компьютерных системах.

- Политика использования. Определяет допустимый уровень использования компьютерных систем организации и штрафные санкции, предусмотренные за их нецелевое использование. Данная политика также определяет принятый в организации метод установки программного обеспечения и известна как политика приемлемого использования.

- Политика резервного копирования.

Определяет периодичность резервного копирования данных и требования к перемещению резервных данных в отдельное хранилище. Кроме того, политики резервного копирования определяют время, в течение которого данные должны быть зарезервированы перед повторным использованием.

Политики сами по себе не формируют исчерпывающих инструкций по выполнению программы безопасности организации. Следует определить процедуры, согласно которым сотрудники будут выполнять определенные задачи, и которые будут определять дальнейшие шаги по обработке различных ситуаций с точки зрения безопасности. Внутри организации должны быть определены следующие процедуры.

- Процедура управления пользователями. Определяет, кто может осуществлять авторизованный доступ к тем или иным компьютерам организации, и какую информацию администраторы должны предоставлять пользователям, запрашивающим поддержку. Процедуры управления пользователями также определяют, кто несет ответственность за информирование администраторов о том, что сотруднику больше не требуется учетная запись. Аннулирование учетных записей важно с той точки зрения, чтобы доступ к системам и сетям организации имели только лица с соответствующими деловыми потребностями.

- Процедуры системного администрирования. Описывают, каким образом в данный момент времени применяется политика безопасности на различных системах, имеющихся в организации. Эта процедура подробно определяет, каким образом должна осуществляться работа с обновлениями и их установка на системы.

- Процедуры управления конфигурацией. Определяют шаги по внесению изменений в функционирующие системы. Изменения могут включать в себя обновление программного и аппаратного обеспечения, подключение новых систем и удаление ненужных систем.

Примечание

Во многих организациях управление обновлениями представляет собой большую проблему. Отслеживание обновлений для снижения уровня уязвимости систем, а также тестирование этих обновлений перед установкой на функционирующие системы (чтобы не отключать работающие приложения) занимает очень много времени, но эти задачи очень важны для любой организации.

Наряду с процедурами по управлению конфигурацией устанавливаются методологии разработки новых систем. Они очень важны для управления уязвимостями новых систем и для защиты функционирующих систем от несанкционированного изменения. Методология разработки определяет, как и когда должны разрабатываться и применяться меры защиты. Необходимо делать акцент на этих сведениях при проведении любых инструктажей разработчиков и менеджеров проектов.

Наряду с процедурами по управлению конфигурацией устанавливаются методологии разработки новых систем. Они очень важны для управления уязвимостями новых систем и для защиты функционирующих систем от несанкционированного изменения. Методология разработки определяет, как и когда должны разрабатываться и применяться меры защиты. Необходимо делать акцент на этих сведениях при проведении любых инструктажей разработчиков и менеджеров проектов.

Ресурсы

Для применения корректных рекомендаций по безопасности необходимо осуществить присвоение ресурсов. К сожалению, не существует формулы, которую можно использовать для определения того, сколько ресурсов (денег или сотрудников) должно быть выделено в соответствии с программой безопасности, руководствуясь лишь размерами организации. В этом уравнении слишком много переменных. Необходимые ресурсы обуславливаются размером организации, деловыми процессами организации и опасностями, угрожающими ей.

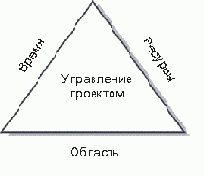

Количество ресурсов должно определяться на базе корректной и полной оценки рисков, в соответствии с алгоритмом обработки рисков. В этом случае используется управление проектом. На рисунке 9.1 показано, каким образом относятся друг к другу ресурсы, время и область проекта. Если программа безопасности воспринимается как проект, то организация должна выделить достаточно ресурсов для уравновешивания треугольника либо расширить время или уменьшить область.

Персонал

Независимо от того, насколько велика или мала организация, некоторым сотрудникам должно быть поручено выполнение задач, связанных с обработкой уязвимостей и обеспечением информационной безопасности. В небольших организациях это может быть возложено на сотрудника отдела информационных технологий. В более крупных организациях могут существовать целые отделы безопасности. В рекомендациях не предписывается какое-либо определенное число сотрудников, однако настоятельно рекомендуется, чтобы, по крайней мере, на одного сотрудника были возложены обязанности по обеспечению безопасности.

Сотрудники отдела безопасности должны иметь следующие навыки.

- Администрирование безопасности. Понимание ежедневного процесса администрирования устройств обеспечения безопасности.

- Разработка политик. Опыт в разработке и поддержке политик безопасности, процедур и планов.

- Архитектура. Понимание сетевой и системной архитектур и применение новых систем.

- Исследование. Проверка новых технологий безопасности на предмет того, насколько они могут противостоять риску, представляемому для организации.

- Оценка. Наличие опыта сбора сведений о потенциальных рисках в организациях или подразделениях. Оценка может включать в себя навыки проникновения и тестирования безопасности.

- Аудит. Наличие опыта ведения аудита систем или процедур.

Рис. 9.1. Треугольная диаграмма управления проектом

Все эти навыки полезны для организации, однако мелкие компании могут не иметь возможности привлечь сотрудников, обладающих всеми этими навыками. В данном случае наиболее рациональным выходом из положения является привлечение администратора безопасности или разработчика политик в качестве сотрудника, а для выполнения других функций следует воспользоваться услугами сторонних организаций.

Существуют люди, у которых есть практически все перечисленные навыки. Эти специалисты, как правило, обладают большим опытом и, следовательно, требуют очень высокой зарплаты. Если в рассматриваемой организации бюджет ограничен, и зарплата соответствующего уровня не может быть обеспечена, не стоит надеяться на то, что удастся привлечь такого специалиста. Вместо этого следует заняться поиском лиц, у которых есть общее представление обо всех перечисленных моментах и конкретные навыки, которые необходимы в наибольшей степени.

Бюджет

Размер бюджета безопасности организации зависит от области действия и временных рамок проекта безопасности, а не от размеров организации. Организации с мощными программами безопасности могут иметь меньший бюджет, чем мелкие организации, которые только начинают создавать свою программу безопасности.

Распределение средств играет важную роль в вопросах, связанных с бюджетом безопасности.

Бюджет безопасности должен быть разделен между капитальными затратами, текущими операциями и обучением персонала. Во многих организациях допускается ошибка, заключающаяся в том, что компаниями приобретаются дорогие средства безопасности без резервирования достаточного количества средств на обучение персонала работе с этими средствами. В других случаях организации приобретают эти средства, предполагая, что число сотрудников может быть сокращено, или руководство сотрудниками может осуществляться на разных уровнях. В большинстве случаев новые средства безопасности не позволяют сократить штат сотрудников. Несомненно, данному вопросу следует уделить дополнительное внимание.

Во многих организациях сотрудники и руководящий состав полагают, что повышенный уровень автоматизации средств безопасности позволит сократить число сотрудников, задействованных в обеспечении безопасности. К сожалению, это предположение оправдывается очень редко. Причина в том, что новые средства безопасности не автоматизируют процесс, выполняемый вручную. В большинстве случаев получается так, что процесс в данный момент времени не выполняется вовсе. Следовательно, новое средство безопасности "предоставляет новую возможность", а не повышает эффективность системы безопасности. Таким образом, покупка нового средства, как правило, увеличивает нагрузку на сотрудников и требует привлечения дополнительного персонала.

Распределение бюджета, согласно рекомендациям, должно основываться на планах проекта безопасности (которые, в свою очередь, базируются на риске, существующем для организации). Для успешного выполнения планов проекта безопасности должны быть выделены все необходимые средства.

Ответственность

Некоторое должностное лицо в организации должно нести ответственность за управление рисками, связанными с безопасностью информации. С недавнего времени эти обязанности в крупных компаниях принято возлагать на специального сотрудника исполнительного уровня - главного специалиста по безопасности информации (Chief Information Security Officer, CISO).

Вопрос эксперту

Вопрос. Старший руководящий сотрудник попросил обосновать бюджет безопасности. Каким образом это лучше сделать?

Ответ. Бюджет безопасности должен быть связан с уменьшением уровня опасности, представляемой для информации организации. Иными словами, бюджет должен четко соответствовать потенциальным результатам оценки рисков. Выделите следующие моменты.

- Во-первых, покажите, что существует опасность, которую необходимо взять под контроль или снизить. Это подтвердит актуальность и необходимость проекта.

- Во-вторых, оценка риска должна включать в себя определение потенциального ущерба, наносимого организации в случае успешного проведения атаки. Здесь речь идет о том, во сколько организации обойдется устранение последствий инцидента.

Независимо от размеров организации, должностное лицо исполнительного уровня должно нести эту ответственность. В некоторых компаниях главный специалист по финансам предоставляет соответствующие отчеты безопасности. В других компаниях эти обязанности выполняют главный специалист по безопасности информации или главный специалист по технологии.

Независимо от того, какое должностное лицо предоставляет отчеты, этот сотрудник должен понимать, что безопасность - очень важная часть его работы. Сотрудник исполнительного уровня должен иметь право на определение политики организации и проверять все политики, связанные с безопасностью организации. Этот сотрудник также должен иметь право на принуждение к использованию политики системных администраторов и сотрудников, задействованных в обеспечении физической безопасности организации.

Не предполагается, что рассматриваемый сотрудник будет выполнять ежедневные операции по администрированию и обеспечению безопасности. Эти функции могут и должны быть поручены сотрудникам отдела безопасности.

Главный специалист по безопасности организации должен разработать систему измерения, фиксирующую степень достижения целей по обеспечению безопасности. Среди измеряемых параметров могут быть число уязвимостей в системах, степень выполнения проекта безопасности или реализации соответствия рекомендациям.

Измеренные параметры должны регулярно сообщаться старшему руководящему составу (как правило, ежемесячно). Данные отчеты также должны представляться совету директоров компании. Так как безопасность стала важной частью процесса управления рисками в организациях, необходимо обеспечить широкую огласку и понимание данного вопроса всеми сотрудниками компании.

Примечание

Инструкции по выполнению финансовых операций и страхованию должны требовать предоставление совету директоров регулярных отчетов о состоянии безопасности организации.

Обучение

Обучение сотрудников является одной из наиболее важных составляющих процесса управления угрозами, представляемыми для безопасности информации. Если сотрудники не будут обладать достаточным уровнем знаний и не будут работать сообща, любые попытки управления рисками безуспешны. Рекомендуется осуществлять три формы обучения.

- Превентивные меры.

- Принудительные меры.

- Поощрительные меры.

Превентивные меры

Обучение превентивным мерам обеспечивает сотрудников детальными знаниями о защите информационных ресурсов организации. Сотрудникам следует рассказать, почему требуется защищать информационные ресурсы организации; понимание причин применения превентивных мер сделает их более совместимыми с политиками и процедурами. Если сотрудники не будут знать, каковы цели обеспечения безопасности, то попытаются нарушить установленные политики и процедуры.

Кроме информирования сотрудников о важности обеспечения безопасности, необходимо предоставить подробные сведения и подходы к обеспечению соответствия политике организации. Такие мифы, как, например, "надежные пароли трудно запоминать, поэтому их следует записывать на бумаге", следует рассмотреть и скорректировать.

Строгие превентивные меры могут принимать различные формы. В осведомительные программы следует включить как рекламные кампании, так и обучение сотрудников. Рекламные кампании должны включать в себя статьи новостей и плакаты. Для напоминания сотрудникам об их обязанностях используйте электронные сообщения и всплывающие окна.

Ключевыми темами рекламных кампаний должны являться следующие.

- Распространенные ошибки сотрудников, например, запись на бумаге или разглашение паролей.

- Распространенные случаи несоблюдения безопасности, например, предоставление слишком большого объема информации клиенту.

- Важная информация, связанная с вопросами безопасности, например, с кем необходимо связываться в случае подозрения на угрозу безопасности.

- Текущие вопросы информационной безопасности, такие как антивирусная защита и безопасность удаленного доступа.

- Темы, помогающие сотрудникам в работе, например, защита переносных компьютеров в поездке или защита детей от злоумышленников в интернете.

Занятия по обучению безопасности должны быть нацелены на различные группы сотрудников организации. Все новые сотрудники должны проходить краткий инструктаж (длительностью до часа). Других сотрудников следует обучать примерно каждые два года. В процессе этого обучения предоставляется следующая информация.

- Почему в организации необходимо обеспечивать безопасность.

- Ответственность сотрудника относительно вопросов безопасности.

- Детальные сведения о политиках информационной безопасности организации.

- Детальные сведения о политиках использования, установленных в организации.

- Предлагаемые методы выбора надежных паролей.

- Предлагаемые методы предотвращения атак социального инжиниринга, включая вопросы, заданные и не заданные сотрудниками справочной службы.

Совет

Вместо того чтобы тратить час на устную лекцию, попробуйте включить в занятия практические примеры и видеоматериал. На сайте Commonwealth Films (http://www.commonwealthfilms.com//) есть хороший выбор обучающих видеоматериалов по теме безопасности.

Администраторы должны получить базовые инструкции по вопросам безопасности и пройти дополнительное обучение согласно их конкретной ответственности. Длительность дополнительных уроков не должна превышать полчаса, и на этих занятиях необходимо рассмотреть следующие вопросы.

- Самые последние методы работы хакеров.

- Текущие угрозы безопасности.

- Текущие уязвимости и обновления безопасности.

Разработчики должны получить базовые инструкции по вопросам безопасности. Для них следует проводить дополнительные занятия в зависимости от вопросов, за которые они ответственны, в частности, за обеспечение безопасности процесса разработки. Во время этих занятий необходимо сконцентрироваться на методологии разработки и процедурах управления конфигурацией.

Для менеджеров компании следует периодически устраивать презентации о текущем состоянии дел с предоставлением актуальных и детальных оценок угроз и планов по снижению риска. В презентации включается обсуждение системы измерения и методов определения эффективности программы безопасности при помощи этой системы.

Не следует считать, что сотрудникам отдела безопасности не нужно проходить инструктаж по обеспечению безопасности. Можно предположить, что как добросовестные сотрудники они и так прекрасно знают о своих обязанностях, однако им следует периодически предоставлять инструкции по самым последним средствам безопасности и методам работы хакеров.

Принудительные меры

Большинство сотрудников будут выполнять превентивные меры и следовать политике организации. Тем не менее, некоторые сотрудники могут уклоняться от этого (непреднамеренно или даже умышленно), что может нанести организации вред. В организациях следует принимать меры для защиты от таких сотрудников.

Важной составляющей процесса "избавления" от таких сотрудников является обеспечение осведомленности сотрудников об основах политики организации. Обеспечить эту осведомленность можно при помощи соглашений о безопасности. По завершении прохождения сотрудником обучения безопасности ему нужно предоставить копии соответствующих политик и предложить подписать соглашение о том, что он ознакомился и согласился с политиками организации. Эти подписанные документы отдаются на хранение в отдел кадров и могут использоваться в случае судебного процесса.

Поощрительные меры

Вследствие природы вопросов, связанных с безопасностью, сотрудники могут не утруждать себя информированием отделов безопасности о наличии нарушений безопасности.

Однако, так как сотрудники отдела безопасности не могут одновременно находиться в нескольких местах и уследить абсолютно за всем, сотрудники являются важной частью системы оповещения об опасностях.

Одним из методов, используемым здесь для увеличения уровня отчетности сотрудников об аспектах безопасности, является программа поощрений сотрудников организации. Поощрения не должны быть большими. На самом деле, лучше, если поощрения будут выдаваться в виде небольших денежных сумм. Сотрудников также следует убедить в том, что такие отчеты очень нужны организации, и что сотрудники не будут наказываться за ложные оповещения.

Поощряться могут сотрудники, вносящие предложения о повышении уровня безопасности и решении других проблем, связанных с безопасностью. Успешные поощрительные программы реализуются посредством запросов у сотрудников ответов на вопросы через службу новостей организации. В такой программе организация может публиковать полученные рекомендации с указанием сотрудников, внесших соответствующие предложения.

Планы выхода из критических ситуаций

Даже в наиболее благоприятных обстоятельствах никогда не получится полностью устранить опасности, представляемые для информационных ресурсов организации. Чтобы обеспечить быстрое восстановление и снижение ущерба, нанесенного организации в результате инцидента, необходимо сформулировать планы выхода из критических ситуаций.

Обработка инцидентов

В каждой организации должна присутствовать процедура обработки инцидентов. Она определяет шаги, которые необходимо предпринимать в случае взлома защиты или проникновения в систему злоумышленника. Без этой процедуры вы можете потратить много времени на устранение его последствий. Это время является для потенциальных клиентов компании антирекламой и означать потерю средств и утечку информации.

В процедуре обработки инцидента следует детально определить, кто несет ответственность за обработку инцидентов в организации. Без предоставления четких инструкций по этому поводу может быть потрачено лишнее время на поиск виновного в происшествии и ответственного за перевод систем в автономный режим и обращение в органы правопорядка.

В рекомендациях указывается, что периодически нужно тестировать процедуры обработки инцидентов. Изначальные тесты могут анонсироваться заранее и заключаться в совместном диалоге сотрудников в форуме и высказывании ими своего мнения по поводу того, каким

образом можно обработать тот или иной инцидент. Дополнительное тестирование в "реальном" мире должно проводиться таким образом, чтобы неожиданные события симулировали реальные вторжения злоумышленников.

Резервное копирование и архивация данных

Процедуры резервного копирования должны исходить из политики резервного копирования. Процедуры определяют время выполнения резервного копирования и указывают шаги, которые следует выполнять при резервировании данных и их безопасном сохранении. В процедурах архивации данных указывается периодичность повторного использования резервных носителей и места, где должны располагаться носители.

Когда резервный носитель требуется извлечь из места отдельного хранения, необходимо руководствоваться инструкциями, включенными в процедуру и указывающими, каким образом осуществляется запрос и идентификация носителей, метод восстановления данных и способ возвращения носителя в место хранения.

Если в организациях такие процедуры отсутствуют, то существует опасность неправильной интерпретации сотрудниками политики резервного копирования. В этом случае возможны ситуации, когда резервные носители не будут вовремя отсоединяться от сайта или восстановление данных будет происходить некорректно.

Внимание!

Убедитесь, что процедуры разработаны в соответствии с политикой хранения данных организации.

Восстановление после сбоев

В каждой организации должны присутствовать планы восстановления после сбоев для определения требований и целей, достигаемых при возникновении каких-либо неполадок. Планы детально описывают, какие вычислительные ресурсы являются наиболее критичными для организации, и с помощью этих планов формируются конкретные требования по возврату этих ресурсов в работоспособное состояние.

В организациях необходимо иметь планы, предусматривающие выход из различных неблагоприятных ситуаций, начиная от потери одного компьютера и заканчивая выходом из строя всей сети. Кроме того, в сценарии восстановления следует включить ключевые компоненты инфраструктуры, такие как каналы связи и оборудование.

Планы восстановления после сбоев могут не предусматривать наличие резервных "горячих сайтов" с полными копиями всего имеющегося оборудования. Тем не менее, эти планы должны быть хорошо продуманными, а стоимость применения плана - взвешена относительно потенциального ущерба, который может быть нанесен организации.

Любой план восстановления после сбоев необходимо периодически тестировать. По крайней мере, один раз в год должно проводиться полное тестирование. При выполнении этого теста возможно перемещение сотрудников в альтернативные помещения, если это предусматривается в плане.

Планы проектов безопасности

Так как обеспечение безопасности является непрерывным процессом, безопасность информации следует рассматривать как постоянно выполняемый проект. Разделим общий проект на несколько мелких, которые должны быть завершены. Согласно рекомендациям, отдел безопасности организации должен утверждать следующие планы.

- Планы усовершенствования.

- Планы проведения оценок.

- Планы оценки уязвимостей.

- Планы аудита.

- Планы обучения.

- Планы оценки политики.

Усовершенствование

Планы усовершенствования вытекают из процедур оценки. Если в результате оценки определены некоторые опасные области, следует создать планы по усовершенствованию для разрешения возможных проблем и внесения соответствующих изменений в среду. Планы усовершенствования могут включать в себя планирование установки политики, применения средств или внесения изменений в систему, либо создания обучающих программ. Каждая оценка, проводимая в рамках организации, должна быть отправной точкой плана усовершенствования.

Оценка

Отдел безопасности организации должен разрабатывать ежегодные планы оценки риска для организации.

В средних организациях это может быть план полной оценки, проводимой один раз в год. В крупных организациях план может предусматривать оценки по подразделениям, а полные оценки могут проводиться реже одного раза в год.

Большим организациям рекомендуется отклоняться от концепции ежегодных оценок. На практике оценки занимают много времени при их организации, выполнении и анализе. В очень больших компаниях может быть затрачено несколько месяцев на планирование, несколько месяцев на выполнение и несколько месяцев - на анализ, в результате чего останется совсем немного времени на непосредственное применение изменений, перед тем как наступит время следующей оценки. В подобных случаях эффективнее выполнять менее масштабные оценки с большей частотой, а полные оценки осуществлять периодически, согласно имеющимся условиям.

Оценка уязвимостей

Отделы безопасности организаций должны регулярно проводить оценку уязвимостей (сканирование) систем организации. Отдел безопасности должен планировать ежемесячную оценку всех систем внутри организации. Если в организации очень много компьютеров, то их нужно сгруппировать и по частям сканировать каждую неделю. Необходимо наличие планов к исполнению, с помощью которых администраторы смогут внести соответствующие коррективы в системы.

Внимание!

При сообщении системным администраторам результатов сканирования уязвимостей необходимо соблюдать внимательность. Помните, что администраторы выполняют свою работу на благо организации, и это их "хлеб". Здесь не должна идти речь о каком-либо соперничестве; наоборот, системные администраторы и администраторы безопасности должны работать совместно для выявления уязвимостей и контроля рисков в организации.

Аудит

Отдел безопасности должен разработать планы проведения аудита на соответствие политике организации. Такие аудиты могут быть сфокусированы на конфигурации систем, соответствии политике резервного копирования или на защите информации в физической форме. Так как аудиты требуют больших усилий со стороны персонала, каждый аудит нацелен на небольшую часть организации.

При проведении аудитов системных конфигураций из всех систем можно выбрать образец. При обнаружении значительных расхождений и несоответствий в соответствующем подразделении проводится более масштабный аудит.

Внутренний отдел аудита организации должен иметь свои собственные расписания и планы аудитов. Аудиты, проводимые отделом безопасности, не заменяют аудиты, осуществляемые внутренним отделом аудита. Эти аудиты направлены на определение того, насколько хорошо понимаются и выполняются политики и процедуры безопасности, с дальнейшим устранением несоответствий и недостатков.

Обучение

Планы обучения должны создаваться совместно с отделом кадров. Эти планы включают в себя расписание учебных занятий и планы проведения рекламных кампаний. В расписании необходимо учитывать, что каждый сотрудник должен проходить обучение один раз в два года.

Оценка политики

Каждая политика организации должна предусматривать даты пересмотра политики. Отдел безопасности должен разрабатывать планы для начала пересмотра и оценки политики по мере приближения даты пересмотра. Как правило, каждый год требуется пересмотр двух политик.

Вопросы для самопроверки

- Бюджет безопасности должен быть обоснован результатами ________.

- Когда сотрудники организации должны в первый раз проходить обучение безопасности?