Определение виртуальных частных сетей

Итак, мы намереваемся передавать через интернет секретные данные организации без использования арендуемых каналов связи, по-прежнему принимая все меры для обеспечения конфиденциальности трафика. Каким же образом нам удастся отделить свой трафик от трафика остальных пользователей глобальной сети? Ответом на этот вопрос является шифрование.

В интернете можно встретить трафик любого типа. Значительная часть этого трафика передается в открытом виде, и любой пользователь, наблюдающий за этим трафиком, сможет его распознать. Это относится к большей части почтового и веб-трафика, а также сеансам связи через протоколы telnet и FTP. Трафик Secure Shell (SSH) и Hypertext Transfer Protocol Secure (HTTPS) является шифруемым трафиком, и его не сможет просмотреть пользователь, отслеживающий пакеты. Тем не менее, трафик типа SSH и HTTPS не образует виртуальную частную сеть VPN.

Виртуальные частные сети обладают несколькими характеристиками.

- Трафик шифруется для обеспечения защиты от прослушивания.

- Осуществляется аутентификация удаленного сайта.

- Виртуальные частные сети обеспечивают поддержку множества протоколов.

- Соединение обеспечивает связь только между двумя конкретными абонентами.

Так как SSH и HTTPS не способны поддерживать несколько протоколов, то же самое относится и к реальным виртуальным частным сетям. VPN-пакеты смешиваются с потоком обычного трафика в интернете и существуют отдельно по той причине, что данный трафик может считываться только конечными точками соединения.

Примечание

Возможно реализовать передачу трафика через сеанс SSH с использованием туннелей. Тем не менее, в рамках данной лекции мы не будем рассматривать SSH как VPN.

Рассмотрим более детально каждую из характеристик VPN. Выше уже говорилось о том, что трафик VPN шифруется для защиты от прослушивания. Шифрование должно быть достаточно мощным, чтобы можно было гарантировать конфиденциальность передаваемой информации на тот период, пока она будет актуальна. Пароли имеют срок действия, равный 30 дням (подразумевается политика изменения пароля через каждые 30 дней); однако секретная информация может не утрачивать своей ценности на протяжении долгих лет.

Следовательно, алгоритм шифрования и применение VPN должны предотвратить нелегальное дешифрование трафика на несколько лет.

Вторая характеристика заключается в том, что осуществляется аутентификация удаленного сайта. Эта характеристика может требовать аутентификацию некоторых пользователей на центральном сервере либо взаимную аутентификацию обоих узлов, которые соединяет VPN. Используемый механизм аутентификации контролируется политикой. Политика может предусмотреть аутентификацию пользователей по двум параметрам или с использованием динамических паролей. При взаимной аутентификации может потребоваться, чтобы оба сайта демонстрировали знание определенного общего секрета (под секретом подразумевается некоторая информация, заранее известная обоим сайтам), либо могут потребоваться цифровые сертификаты.

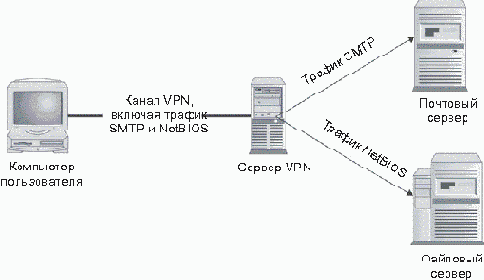

Виртуальные частные сети обеспечивают поддержку различных протоколов, в особенности на прикладном уровне. Например, удаленный пользователь может использовать протокол SMTP для связи с почтовым сервером, одновременно используя NetBIOS для соединения с файловым сервером. Оба указанных протокола могут работать через один и тот же цикл связи или канал VPN (см. рис. 11.1).

Рис. 11.1. Виртуальные частные сети поддерживают множество протоколов

VPN соединяет два конкретных объекта, образуя таким образом уникальный канал связи между двумя абонентами. Каждая из конечных точек VPN может единовременно поддерживать несколько соединений VPN с другими конечными точками, однако каждая из точек является отдельной от других, и трафик разделяется посредством шифрования.

Виртуальные частные сети, как правило, подразделяются на два типа: пользовательские VPN и узловые VPN. Различие между ними заключается в методе использования, а не в способе отделения трафика каждым из двух типов сетей. В оставшейся части данной лекции будет детально рассказываться о каждом из типов VPN.