Понятие стандартных технологий функционирования VPN

Сеть VPN состоит из четырех ключевых компонентов:

- Сервер VPN.

- Алгоритмы шифрования.

- Система аутентификации.

- Протокол VPN.

Эти компоненты реализуют соответствие требованиям по безопасности, производительности и способности к взаимодействию. То, насколько правильно реализована архитектура VPN, зависит от правильности определения требований. Определение требований должно включать в себя следующие аспекты.

- Количество времени, в течение которого необходимо обеспечивать защиту информации.

- Число одновременных соединений пользователей.

- Ожидаемые типы соединений пользователей (сотрудники, работающие из дома или находящиеся в поездке).

- Число соединений с удаленным сервером.

- Типы сетей VPN, которым понадобится соединение.

- Ожидаемый объем входящего и исходящего трафика на удаленных узлах.

- Политика безопасности, определяющая настройки безопасности.

При разработке системы также может оказаться полезным указать дополнительные требования, связанные с местоположением сотрудников, находящихся в поездке (имеются в виду узлы в других организациях или в номерах отелей), а также типы служб, которые будут работать через VPN.

Сервер VPN

Сервер VPN представляет собой компьютер, выступающий в роли конечного узла соединения VPN. Данный сервер должен обладать характеристиками, достаточными для поддержки ожидаемой нагрузки. Большая часть производителей программного обеспечения VPN должна предоставлять рекомендации по поводу производительности процессора и конфигурации памяти, в зависимости от числа единовременных VPN-соединений. Следует обеспечить наличие системы с соответствующими параметрами, а также позаботиться о ее дальнейшей модернизации.

Примечание

Может потребоваться создание нескольких серверов VPN, чтобы обеспечить поддержку ожидаемой нагрузки. В данном случае ожидаемые VPN-соединения должны как можно скорее распределяться между системами.

Некоторые производители включают в свои системы методы обхода ошибок и разрешают наличие избыточных серверов VPN. Обход ошибок может не подразумевать распределение нагрузки, поэтому соединения могут по-прежнему требовать распределения между серверами.

Это обстоятельство необходимо принимать во внимание при построении систем.

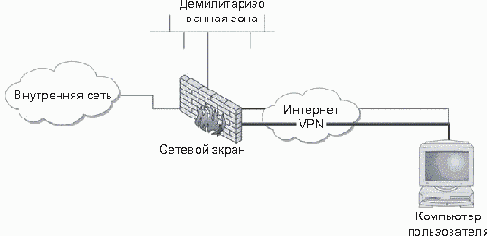

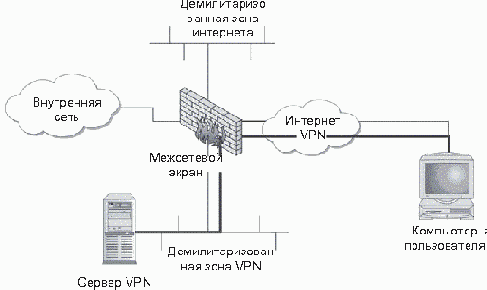

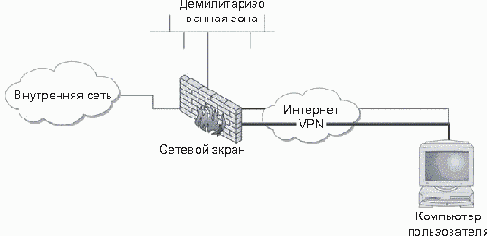

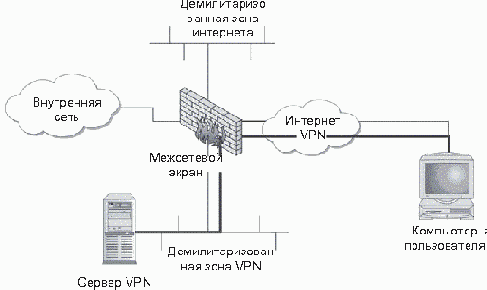

VPN-сервер должен быть расположен в сети. Сервер может быть межсетевым экраном или пограничным маршрутизатором (см. рис. 11.7), что упрощает размещение VPN-сервера. В качестве альтернативы сервер может являться и отдельной системой. В этом случае сервер должен быть расположен в выделенной демилитаризованной зоне (DMZ) (см. рис. 11.8). В идеальном случае демилитаризованная зона VPN должна содержать только VPN-сервер и быть отдельной от DMZ интернета, содержащей веб-серверы и почтовые серверы организации. Причиной является то, что VPN-сервер разрешает доступ ко внутренним системам авторизованным пользователям и, следовательно, должен рассматриваться как объект с большей степенью доверия, нежели почтовые и веб-серверы, доступ к которым может быть осуществлен лицами, не пользующимися доверием. Демилитаризованная зона VPN защищается набором правил межсетевого экрана и разрешает передачу только того трафика, который требует VPN.

Рис. 11.7. Архитектура сети VPN, в которой межсетевой экран является VPN-сервером

Рис. 11.8. Архитектура сети VPN для отдельного сервера VPN

Это обстоятельство необходимо принимать во внимание при построении систем.

VPN-сервер должен быть расположен в сети. Сервер может быть межсетевым экраном или пограничным маршрутизатором (см. рис. 11.7), что упрощает размещение VPN-сервера. В качестве альтернативы сервер может являться и отдельной системой. В этом случае сервер должен быть расположен в выделенной демилитаризованной зоне (DMZ) (см. рис. 11.8). В идеальном случае демилитаризованная зона VPN должна содержать только VPN-сервер и быть отдельной от DMZ интернета, содержащей веб-серверы и почтовые серверы организации. Причиной является то, что VPN-сервер разрешает доступ ко внутренним системам авторизованным пользователям и, следовательно, должен рассматриваться как объект с большей степенью доверия, нежели почтовые и веб-серверы, доступ к которым может быть осуществлен лицами, не пользующимися доверием. Демилитаризованная зона VPN защищается набором правил межсетевого экрана и разрешает передачу только того трафика, который требует VPN.

Рис. 11.7. Архитектура сети VPN, в которой межсетевой экран является VPN-сервером

Рис. 11.8. Архитектура сети VPN для отдельного сервера VPN

Примечание

Если VPN-сервер расположен в демилитаризованной зоне VPN, межсетевой экран может потребовать усовершенствования для поддержки нагрузки трафика. Даже несмотря на то, что межсетевой экран не будет выполнять функцию шифрования, исходный межсетевой экран может обладать недостаточными характеристиками для обеспечения вычислительной мощности, необходимой для трафика VPN. Если трафик VPN является важным для организации, на межсетевом экране должна присутствовать некоторая система обхода ошибок. В качестве альтернативы можно использовать отдельную платформу VPN. Такое устройство обеспечит разгрузку межсетевого экрана, взяв на себя функции обработки VPN.

Правила политики межсетевого экрана для демилитаризованной зоны VPN определены в табл. 11.1. Здесь содержатся правила, необходимые для демилитаризованной зоны интернета и демилитаризованной зоны VPN.

Правила 1, 2 и 3 относятся к демилитаризованной зоне VPN. Правило 1 позволяет клиентам VPN осуществлять доступ к серверу VPN с использованием любой службы, требуемой программным обеспечением VPN. Правило 2 разрешает VPN-серверу осуществлять маршрутизацию этих соединений во внутреннюю сеть. Правило 3 исключает соединение демилитаризованной зоны интернета с демилитаризованной зоной VPN, изолируя демилитаризованную зону VPN от систем в DMZ интернета, пользующихся меньшим доверием.

| 1 | Любой | VPN-сервер | Служба VPN | Принятие. |

| 2 | VPN-сервер | Внутренняя сеть | Любой | Принятие |

| 3 | Любой | VPN-сервер | Любой | Отклонение |

| 4 | Любой | Веб-сервер | HTTP | Принятие |

| 5 | Любой | Почтовый сервер | SMTP | Принятие |

| 6 | Почтовый сервер | Любой | SMTP | Принятие |

| 7 | Внутренняя сеть | Любой | HTTP, HTTPS, FTP, telnet, SSH | Принятие |

| 8 | Внутренняя DNS | Любой | DNS | Принятие |

| 9 | Любой | Любой | Любой | Сброс |

Алгоритм шифрования, используемый в VPN, должен быть стандартным мощным алгоритмом шифрования (в лекции 12 приведена более подробная информация о системах шифрования). Возникает вопрос: какая же система шифрования самая лучшая? Вообще, все стандартные и мощные алгоритмы могут эффективно использоваться при построении VPN. Различные производители отдают предпочтение различным алгоритмам, в зависимости от ограничений реализации продукта, аспектов, связанных с лицензированием, и предпочтений по программированию. Приобретая программный пакет VPN, следует выслушать комментарии специалистов и убедиться в том, что производитель использует мощный алгоритм шифрования.

Читатель может обратить внимание на то, что в предыдущем абзаце уделено особое внимание выбору алгоритма шифрования. Следует заметить, что выбор алгоритма не имеет принципиального значения, если он будет стандартным и в достаточной степени мощным. Гораздо больше влияет на общий уровень безопасности реализация системы. Неправильно реализованная система может сделать бесполезным самый мощный алгоритм шифрования.

Приняв во внимание сказанное выше, давайте изучим риски, связанные с использованием VPN. Для того чтобы получить доступ к информации, передаваемой через VPN, злоумышленник должен:

- захватить весь сеанс соединения, т. е. разместить устройство прослушивания между противоположными концами соединения в том месте, через которое должен передаваться весь трафик VPN;

- использовать большие вычислительные мощности и большое количество времени для перехвата ключа с помощью грубой силы и для дешифрования трафика.

Злоумышленнику гораздо проще использовать имеющуюся уязвимость на компьютере пользователя либо украсть портативный компьютер, например, в аэропорту. Если информация не представляет собой особой важности, в VPN можно использовать любой широко распространенный, мощный алгоритм шифрования.

Система аутентификации

Третьим компонентом архитектуры VPN является система аутентификации. Как уже говорилось ранее, система аутентификации VPN должна быть двухфакторной. Пользователи могут проходить аутентификацию с использованием того, что они знают, того, что у них есть или с помощью данных о том, кем они являются. При использовании пользовательских VPN отдается предпочтение первым двум вариантам.

Хорошей комбинацией средств аутентификации являются смарт-карты в паре с персональным идентификационным номером или паролем. Производители программного обеспечения, как правило, предоставляют организациям на выбор несколько систем аутентификации. В данном перечне присутствуют ведущие производители смарт-карт.

Примечание

Использование смарт-карт повлечет за собой увеличение стоимости использования VPN для каждого пользователя. Несмотря на то, что это обстоятельство повысит стоимость использования соединения, обеспечение более высокого уровня защиты этого стоит.

Если в организации предпочитают при использовании VPN полагаться только на пароли, они должны быть мощными (как минимум, сочетание из восьми букв, цифр и специальных символов) и регулярно изменяться (каждые 30 дней).

Протокол VPN

Протокол VPN определяет, каким образом система VPN взаимодействует с другими системами в интернете, а также уровень защищенности трафика.

Если рассматриваемая организация использует VPN только для внутреннего информационного обмена, вопрос о взаимодействии можно оставить без внимания. Однако если организация использует VPN для соединения с другими организациями, собственные протоколы использовать, скорее всего, не удастся. В разговоре об алгоритме шифрования было упомянуто, что внешние окружающие факторы могут оказывать большее влияние на безопасность системы, чем алгоритм шифрования. Протокол VPN оказывает влияние на общий уровень безопасности системы. Причиной этому является тот факт, что протокол VPN используется для обмена ключами шифрования между двумя конечными узлами. Если этот обмен не защищен, злоумышленник может перехватить ключи и затем расшифровать трафик, сведя на нет все преимущества VPN.

При соединении рекомендуется использовать стандартные протоколы. В настоящее время стандартным протоколом для VPN является IPSec. Этот протокол представляет собой дополнение к IP, осуществляющее инкапсуляцию и шифрование заголовка TCP и полезной информации, содержащейся в пакете. IPSec также поддерживает обмен ключами, удаленную аутентификацию сайтов и согласование алгоритмов (как алгоритма шифрования, так и хэш-функции). IPSec использует UDP-порт 500 для начального согласования, после чего используется IP-протокол 50 для всего трафика. Для правильного функционирования VPN эти протоколы должны быть разрешены.

Вопрос к эксперту

Вопрос. Работает ли IPSec через межсетевые экраны?

Ответ. С работой IPSec через межсетевые экраны связаны некоторые особенности. Во-первых, на межсетевом экране должен быть разрешен трафик UDP через порт 500 и последующий IP-трафик с протоколом 50. Возможность установки этих разрешений зависит от межсетевого экрана. Кроме этого, возникает вопрос, связанный с использованием трансляции межсетевых адресов (NAT) (для получения дополнительной информации по этой теме обратитесь к лекции 16). Если межсетевой экран осуществляет трансляцию адресов для пакетов при их поступлении из интернета во внутреннюю сеть, то ему нужно соответствующим образом транслировать конечный адрес, чтобы трафик достиг внутреннего клиента.Немногие межсетевые экраны способны выполнять эту функцию при работе с трафиком, не использующим порты UDP или TCP.

Внимание!

Некоторые поставщики сетевых услуг (в частности, поставщики каналов DSL и кабельных каналов) ограничивают использование этих протоколов в своих сетях. Для того чтобы иметь возможность их использования, клиенту придется приобрести бизнес-пакет услуг вместо обычного стандартного пакета.

Главной альтернативой протокола IPSec является протокол Secure Socket Layer (SSL), используемый для защиты HTTP (для HTTPS используется порт 443). Однако, принимая во внимание, что технология SSL предназначена для работы на прикладном уровне, она может оказаться не столь эффективной в сравнении с IPSec.