Определение типов систем обнаружения вторжений

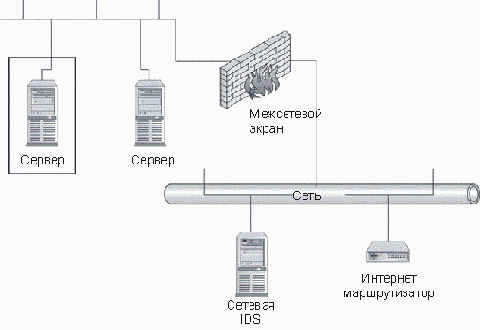

Существуют два основных типа IDS: узловые (HIDS) и сетевые (NIDS). Система HIDS располагается на отдельном узле и отслеживает признаки атак на данный узел. Система NIDS находится на отдельной системе, отслеживающей сетевой трафик на наличие признаков атак, проводимых в подконтрольном сегменте сети. На рисунке 13.1 показаны два типа IDS, которые могут присутствовать в сетевой среде.

Рис. 13.1. Примеры размещения IDS в сетевой среде

Узловые IDS

Узловые IDS (HIDS) представляют собой систему датчиков, загружаемых на различные сервера организации и управляемых центральным диспетчером. Датчики отслеживают различные типы событий (более детальное рассмотрение этих событий приводится в следующем разделе) и предпринимают определенные действия на сервере либо передают уведомления. Датчики HIDS отслеживают события, связанные с сервером, на котором они загружены. Сенсор HIDS позволяет определить, была ли атака успешной, если атака имела место на той же платформе, на которой установлен датчик.

Как будет показано далее, различные типы датчиков HIDS позволяют выполнять различные типы задач по обнаружению вторжений. Не каждый тип датчиков может использоваться в организации, и даже для различных серверов внутри одной организации могут понадобиться разные датчики. Следует заметить, что система HIDS, как правило, стоит дороже, чем сетевая система, так как в этом случае каждый сервер должен иметь лицензию на датчик (датчики дешевле для одного сервера, однако общая стоимость датчиков больше по сравнению со стоимостью использования сетевых IDS).

С использованием систем HIDS связан еще один вопрос, заключающийся в возможностях процессора на сервере. Процесс датчика на сервере может занимать от 5 до 15 % общего процессорного времени. Если датчик работает на активно используемой системе, его присутствие отрицательно скажется на производительности и, таким образом, придется приобретать более производительную систему.

Примечание

Вероятно возникновение разногласий, связанных с управлением и настройкой, между администраторами безопасности (управляющими работой IDS) и системными администраторами. Так как процесс должен постоянно находиться в активном состоянии, необходима хорошая координация в их работе.

Существует пять основных типов датчиков HIDS.

- Анализаторы журналов.

- Датчики признаков.

- Анализаторы системных вызовов.

- Анализаторы поведения приложений.

- Контролеры целостности файлов.

Следует заметить, что количество датчиков HIDS увеличивается, и некоторые продукты предлагают функциональные возможности, предусматривающие использование датчиков более чем пяти основных видов.

Так как процесс должен постоянно находиться в активном состоянии, необходима хорошая координация в их работе.

Существует пять основных типов датчиков HIDS.

- Анализаторы журналов.

- Датчики признаков.

- Анализаторы системных вызовов.

- Анализаторы поведения приложений.

- Контролеры целостности файлов.

Следует заметить, что количество датчиков HIDS увеличивается, и некоторые продукты предлагают функциональные возможности, предусматривающие использование датчиков более чем пяти основных видов.

Анализаторы журналов

Анализатор журнала представляет собой именно то, что отражает само название датчика. Процесс выполняется на сервере и отслеживает соответствующие файлы журналов в системе. Если встречается запись журнала, соответствующая некоторому критерию в процессе датчика HIDS, предпринимается установленное действие.

Большая часть анализаторов журналов настроена на отслеживание записей журналов, которые могут означать событие, связанное с безопасностью системы. Администратор системы, как правило, может определить другие записи журнала, представляющие определенный интерес.

Анализаторы журналов по своей природе являются реактивными системами. Иными словами, они реагируют на событие уже после того, как оно произошло. Таким образом, журнал будет содержать сведения о том, что проникновение в систему выполнено. В большинстве случаев анализаторы журналов не способны предотвратить осуществляемую атаку на систему.

Анализаторы журналов, в частности, хорошо адаптированы для отслеживания активности авторизованных пользователей на внутренних системах. Таким образом, если в организации уделяется внимание контролю за деятельностью системных администраторов или других пользователей системы, можно использовать анализатор журнала для отслеживания активности и перемещения записи об этой активности в область, недосягаемую для администратора или пользователя.

Датчики признаков

Датчики этого типа представляют собой наборы определенных признаков событий безопасности, сопоставляемых с входящим трафиком или записями журнала.

Различие между датчиками признаков и анализаторами журналов заключается в возможности анализа входящего трафика.

Системы, основанные на сопоставлении признаков, обеспечивают возможность отслеживания атак во время их выполнения в системе, поэтому они могут выдавать дополнительные уведомления о проведении злоумышленных действий. Тем не менее, атака будет успешно или безуспешно завершена перед вступлением в действие датчика HIDS, поэтому датчики этого типа считаются реактивными. Датчик признаков HIDS является полезным при отслеживании авторизованных пользователей внутри информационных систем.

Анализаторы системных вызовов

Анализаторы системных вызовов осуществляют анализ вызовов между приложениями и операционной системой для идентификации событий, связанных с безопасностью. Датчики HIDS данного типа размещают программную спайку между операционной системой и приложениями. Когда приложению требуется выполнить действие, его вызов операционной системы анализируется и сопоставляется с базой данных признаков. Эти признаки являются примерами различных типов поведения, которые являют собой атакующие действия, или объектом интереса для администратора IDS.

Анализаторы системных вызовов отличаются от анализаторов журналов и датчиков признаков HIDS тем, что они могут предотвращать действия. Если приложение генерирует вызов, соответствующий, например, признаку атаки на переполнение буфера, датчик позволяет предотвратить этот вызов и сохранить систему в безопасности.

Внимание!

Необходимо обеспечивать правильную конфигурацию датчиков этого типа, так как их некорректная настройка может вызывать ошибки в приложениях либо отказы в их работе. Такие датчики, как правило, обеспечивают возможность функционирования в тестовом режиме. Это означает, что датчик отслеживает события, но не предпринимает никаких блокирующих действий; этот режим можно использовать для тестирования конфигурации без блокировки работы легитимно используемых приложений.

Анализаторы поведения приложений

Анализаторы поведения приложений аналогичны анализаторам системных вызовов в том, что они применяются в виде программной спайки между приложениями и операционной системой.

В анализаторах поведения датчик проверяет вызов на предмет того, разрешено ли приложению выполнять данное действие, вместо определения соответствие вызова признакам атак. Например, веб-серверу обычно разрешается принимать сетевые соединения через порт 80, считывать файлы в веб-каталоге и передавать эти файлы по соединениям через порт 80. Если веб-сервер попытается записать или считать файлы из другого места или открыть новые сетевые соединения, датчик обнаружит несоответствующее норме поведение сервера и заблокирует действие.

При конфигурировании таких датчиков необходимо создавать список действий, разрешенных для выполнения каждым приложением. Поставщики датчиков данного типа предоставляют шаблоны для наиболее широко используемых приложений. Любые "доморощенные" приложения должны анализироваться на предмет того, какие действия им разрешается выполнять, и выполнение этой задачи должно быть программно реализовано в датчике.

Контролеры целостности файлов

Контролеры целостности файлов отслеживают изменения в файлах. Это осуществляется посредством использования криптографической контрольной суммы или цифровой подписи файла (см. в лекции 12). Конечная цифровая подпись файла будет изменена, если произойдет изменение хотя бы малой части исходного файла (это могут быть атрибуты файла, такие как время и дата создания). Алгоритмы, используемые для выполнения этого процесса, разрабатывались с целью максимального снижения возможности для внесения изменений в файл с сохранением прежней подписи.

При изначальной конфигурации датчика каждый файл, подлежащий мониторингу, подвергается обработке алгоритмом для создания начальной подписи. Полученное число сохраняется в безопасном месте. Периодически для каждого файла эта подпись пересчитывается и сопоставляется с оригиналом. Если подписи совпадают, это означает, что файл не был изменен. Если соответствия нет, значит, в файл были внесены изменения.

Примечание

Работа датчика данного типа сильно зависит от качества контроля над конфигурацией.

Если организация не осуществляет управление датчиком на должном уровне, то датчик, как правило, обнаруживает все типы изменений, вносимых в файл, которые, на самом деле, могут быть легитимными, но неизвестными датчику.

Контролер целостности файлов не осуществляет идентификацию атаки, а детализирует результаты проведенной атаки. Таким образом, в случае атаки на веб-сервер сама атака останется незамеченной, но будет обнаружено повреждение или изменение домашней страницы веб-сайта. То же самое относится и к другим типам проникновений в систему, так как в процессе многих из них осуществляется изменение системных файлов.

Вопрос к эксперту

Вопрос. Является ли в действительности контролер целостности файлов системой обнаружения вторжений?

Ответ. Хотя контролер целостности файлов не обнаруживает атаку как таковую, он обнаруживает изменения, являющиеся следствием этой атаки. В случае атаки все датчики IDS обнаруживают признаки атаки. Например, анализатор журналов обнаруживает записи журнала, которые могут означать атаку. Можно предположить, что атаку как таковую на самом деле обнаруживает система, работающая по принципу сопоставления признаков. Тем не менее, даже такие системы отслеживают действия или информацию, соответствующую признаку. Признак построен таким образом, что всякий элемент, соответствующий этому признаку, вероятнее всего является атакой.

Кроме всего прочего, здесь следует рассмотреть вопрос о том, что же такое "вторжение". В некоторых организациях вторжением могут считаться действия разработчика, изменяющего файлы без выполнения соответствующих процедур по контролю над конфигурацией.

Сетевые IDS

NIDS представляет собой программный процесс, работающий на специально выделенной системе. NIDS переключает сетевую карту в системе в неразборчивый режим работы, при котором сетевой адаптер пропускает весь сетевой трафик (а не только трафик, направленный на данную систему) в программное обеспечение NIDS. После этого происходит анализ трафика с использованием набора правил и признаков атак для определения того, представляет ли этот трафик какой-либо интерес.

Если это так, то генерируется соответствующее событие.

На данный момент большинство систем NIDS базируется на признаках атак. Это означает, что в системы встроен набор признаков атак, с которыми сопоставляется трафик в канале связи. Если происходит атака, признак которой отсутствует в системе обнаружения вторжений, система NIDS не замечает эту атаку. NIDS-системы позволяют указывать интересуемый трафик по адресу источника, конечному адресу, порту источника или конечному порту. Это дает возможность отслеживания трафика, не соответствующего признакам атак.

Примечание

На рынке начали появляться системы NIDS, базирующиеся на обнаружении аномалий. Эти системы осуществляют поиск аномалий в сетевом трафике для выявления атак. Полезность использования этих устройств на момент написания книги еще не доказана.

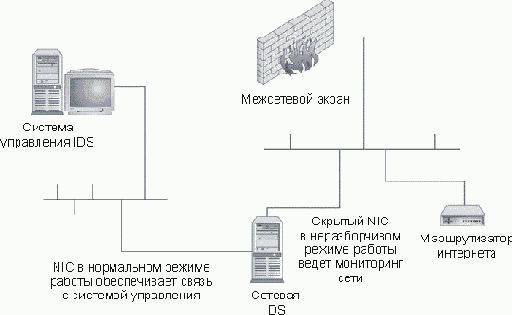

Чаще всего при применении NIDS используются две сетевые карты (см. рис. 13.2). Одна карта используется для мониторинга сети. Эта карта работает в "скрытом" режиме, поэтому она не имеет IP-адреса и, следовательно, не отвечает на входящие соединения.

У скрытой карты отсутствует стек протоколов, поэтому она не может отвечать на такие информационные пакеты, как пинг-запросы. Вторая сетевая карта используется для соединения с системой управления IDS и для отправки сигналов тревоги. Эта карта присоединяется ко внутренней сети, невидимой для той сети, в отношении которой производится мониторинг.

Рис. 13.2. Конфигурация NIDS с двумя сетевыми картами

Среди преимуществ использования NIDS можно выделить следующие моменты.

- NIDS можно полностью скрыть в сети таким образом, что злоумышленник не будет знать о том, что за ним ведется наблюдение.

- Одна система NIDS может использоваться для мониторинга трафика с большим числом потенциальных систем-целей.

- NIDS может осуществлять перехват содержимого всех пакетов, направляющихся на систему-цель.

Среди недостатков данной системы необходимо отметить следующие аспекты.

- Система NIDS может только выдавать сигнал тревоги, если трафик соответствует предустановленным правилам или признакам.

- NIDS может упустить нужный интересуемый трафик из-за использования широкой полосы пропускания или альтернативных маршрутов.

- Система NIDS не может определить, была ли атака успешной.

- Система NIDS не может просматривать зашифрованный трафик.

- В коммутируемых сетях (в отличие от сетей с общими носителями) требуются специальные конфигурации, без которых NIDS будет проверять не весь трафик.

Какой тип IDS лучше?

Является ли один из двух типов IDS более предпочтительным по сравнению с другим? Все зависит от обстоятельств. У устройств обоих типов есть свои преимущества и недостатки, как уже было показано в этой лекции. В то время как NIDS более эффективен с точки зрения стоимости (одна система NIDS осуществляет мониторинг трафика большого количества систем), HIDS больше подходит для организаций, в которых уделяется повышенное внимание отслеживанию работы штатных сотрудников. Иными словами, выбор типа устройства IDS зависит от первоочередных целей, которых необходимо достичь в сети организации.