Настройка системы

В Windows 2000 добавлены серьезные функции безопасности к тем возможностям, которые имели место в Windows NT. Как вы увидите в следующих разделах, польза от этих новых возможностей довольно ощутима. К сожалению, их использование требует гомогенной среды Windows 2000. При использовании в смешанных средах Windows 2000 и Windows NT в системе должны быть установлены самые "слабые" настройки Windows NT для обеспечения взаимодействия.

Windows 2000 не является защищенной системой сразу после установки (хотя уровень ее защиты по умолчанию выше, чем у Windows NT). Имея это в виду, необходимо произвести настройку некоторых параметров для повышения уровня безопасности, прежде чем система будет готова к работе. Параметры конфигурации подразделяются на параметры локальной политики безопасности и параметры конфигурации системы.

Параметры локальной политики безопасности

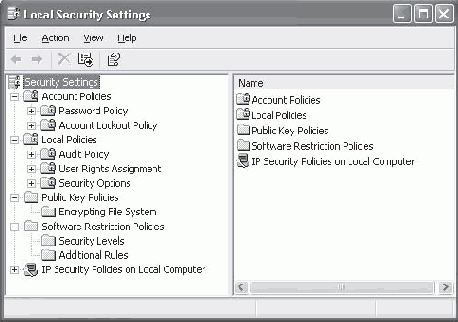

В Windows 2000 появилось новое средство - графический пользовательский интерфейс редактирования локальной политики. Чтобы запустить эту утилиту, откройте Control Panel/Administrative Tools/Local Security Policy (Панель управления/Администрирование/Локальная политика безопасности) (см. рис. 15.1). Это средство позволяет настраивать политики учетных записей и локальные политики безопасности. Позже мы обсудим конфигурирование учетной записи. Сейчас давайте сконцентрируем внимание на локальных политиках безопасности.

Графический пользовательский интерфейс локальных политик безопасности в действительности является лишь внешней оболочкой процесса внесения изменений в реестр. Следовательно, для внесения изменений в общие параметры реестра больше не требуется использовать программы regedit или regedit32 - лучше использовать утилиту, чем открывать реестр и вносить изменения собственноручно.

На рисунке 15.2 показаны элементы политики безопасности, которые можно настраивать через графический пользовательский интерфейс локальных политик безопасности. В следующих разделах более подробно обсуждаются рекомендуемые изменения для внесения в политику безопасности.

Чтобы в принудительном порядке использовать аутентификацию NTLM v2, примените следующие параметры.

- Выберите параметр политики LAN Manager Authentication Level (Уровень аутентификации LAN Manager).

- Выберите соответствующий уровень в ниспадающем меню.

Устанавливаемое значение зависит от рассматриваемой среды. Существуют шесть уровней:

- Send LM and NTLM Responses (Отправлять ответы LM и NTLM). Это уровень по умолчанию. Происходит отправка обоих ответов - LAN Manager и NTLM. В системе никогда не будет использоваться защита сеанса NTLM v2;

- Send LM и NTLM, Use NTLM v2 If Negotiated (Отправка LM и NTLM, использование NTLM v2 при согласии);

- Send NTLM Response Only (Отправлять только ответ NTLM);

- Send NTLM v2 Response Only (Отправлять только ответ NTLM v2);

- Send NTLM v2 Response Only, Refuse LM (Отправка только ответа NTLM v2, отклонение LM);

- Send NTLM v2 Response Only, Refuse LM and NTLM (Отправка только ответа NTLM v2, отклонение LM и NTLM).

Внимание!

Перед тем как вносить изменение в эти настройки политики, определите функциональные требования для рассматриваемой сети. Если в сети установлены клиенты Windows 95 или Windows 98, необходимо разрешить ответы LAN Manager.

Дополнительные ограничения для анонимных соединений

Этот параметр политики позволяет администратору определить, какие действия разрешены для выполнения через анонимное соединение. Он имеет три опции:

- None, Rely On Default Permissions (Нет ограничений, использовать разрешения по умолчанию);

- Do Not Allow Enumeration of SAM Aсcounts and Shares (Запретить перечисление учетных записей и общих местоположений в SAM);

- No Aсcess Without Explicit Anonymous Permissions (Запретить доступ без отдельных разрешений на анонимный доступ).

Эти параметры могут предотвратить получение доступа к информации о пользователях системы при работе в недействительных пользователей через недействительные сеансы.

Дополнительные параметры локальной политики безопасности в Windows 2003

Единственным отличием локальных политик безопасности Windows 2003 Server и Windows 2000 являются политики ограничения программного обеспечения (Software Restriction Policies) (см.

рис. 15.3). Политики ограничения программного обеспечения позволяют осуществлять контроль над тем, какие программы могут выполняться на данном локальном компьютере. Преимуществом этой возможности является то, что администратор может указывать, выполнение каких программ разрешено в системе, и, таким образом, предотвращать выполнение программ, не пользующихся доверием.

Рис. 15.3. Политика ограничения программного обеспечения для локальной системы

Вы можете определить уровень безопасности по умолчанию Unrestricted (Без ограничений) (разрешить все, что не запрещено) или Disallowed (Запрещено) (Запретить все, что не разрешено). Последний вариант лучше с точки зрения безопасности, однако при его использовании могут возникнуть проблемы из-за того, что этот уровень окажется слишком ограничительным. Настоятельно рекомендуется потратить время на то, чтобы проверить эти настройки на тестовой системе, перед тем как применять их на работающих системах.

После установки уровня по умолчанию можно указать исключения в данном уровне безопасности посредством создания правил политики ограничения программного обеспечения для конкретных программ. Исключения могут быть указаны на основе программного обеспечения:

- хеши;

- сертификаты;

- пути (включая путь реестра);

- зоны интернета.

Некоторые примеры действий, которые можно реализовать посредством политик ограничения программ:

- запрет на запуск определенных типов файлов в каталоге вложений электронной почты используемой почтовой программы;

- ограничение того, какие программы могут запускаться пользователями на серверах терминала.

Примечание

Политики ограничения программ не должны использоваться вместо антивирусного программного обеспечения.

Конфигурация системы

Существует несколько различий между Windows 2000 и Windows NT в плане конфигурации системы. В Windows 2000 включены новые функции безопасности, однако следует понимать, в чем заключаются преимущества и недостатки каждой новой возможности.

В следующих разделах мы будем обсуждать четыре основные темы:

- файловые системы;

- параметры сети;

- параметры учетных записей;

- сервис-пакеты и "горячие" обновления.

Политика безопасности организации в обязательном порядке должна предусматривать определенные параметры и требования к конфигурации системы.

Файловые системы

Все файловые системы в Windows 2000 должны быть преобразованы в NTFS. Так как файловые системы FAT не позволяют использовать разрешения файлов, NTFS лучше с точки зрения безопасности. Если какая-либо из имеющихся файловых систем является системой FAT, можно использовать программу CONVERT, чтобы сменить их на NTFS. Эта программа требует перезагрузки, однако ее можно выполнить с уже имеющейся информацией на диске.

Также следует заметить, что Windows 2000 поставляется с новой версией NTFS - NTFS-5. NTFS-5 содержит новый набор индивидуальных разрешений:

- проход по папке/выполнение файла;

- просмотр папки/чтение данных;

- чтение атрибутов;

- чтение расширенных атрибутов;

- создание файлов/запись данных;

- создание папок/присоединение данных;

- запись атрибутов;

- запись расширенных атрибутов;

- удаление подпапок и файлов;

- удаление;

- чтение разрешений;

- изменение разрешений;

- присвоение прав владения.

Перед тем как включать Windows 2000 в работу, администраторы и сотрудники отдела безопасности должны разобраться в новых разрешениях и просмотреть структуру разрешений для файлов и каталогов.

Шифрующая файловая система. Одним из недостатков файловой системы NTFS является то, что она защищает файлы только тогда, когда используется с Windows NT или Windows 2000. Если злоумышленник загрузит систему с использованием другой операционной системы (например, DOS), он сможет использовать программу (такую как NTFSDOS) для чтения файлов и, таким образом, обойдет элементы управления доступом NTFS. В Windows 2000 введена файловая система Encrypting File System (EFS) для защиты секретных файлов от атак данного типа.

EFS реализована таким образом, чтобы быть незаметной для пользователя. Следовательно, пользователю не требуется инициировать дешифрование или шифрование файла (после применения EFS для файла или каталога).

Чтобы активизировать EFS, выберите файл или каталог, который нужно защищать, щелкните правой кнопкой на этом элементе и выберите Properties (Свойства). Нажмите кнопку Advanced (Дополнительно) в окне General (Общие) и выберите Encrypt Contents to Secure Data (Шифровать содержимое для защиты данных).

Когда для файла назначено шифрование, система выбирает ключ для использования в алгоритме симметричного шифрования и шифрует данный файл. После этого ключ шифруется с использованием открытого ключа одного или нескольких пользователей, которые будут иметь доступ к файлу. Здесь следует заметить, что EFS имеет встроенный механизм, позволяющий осуществлять восстановление зашифрованной информации. По умолчанию из локальной учетной записи администратора всегда можно расшифровать любые файлы EFS.

В зависимости от способа взаимодействия EFS с пользователем и операционными системами некоторые команды будут приводить к расшифровыванию файлов, а другие - нет. Например, команда Ntbackup копирует зашифрованный файл в том виде, в каком он есть. Однако если пользователь выполнит команду Copy, файл будет расшифрован и перезаписан на диск. Если конечным расположением файла является раздел, отличный от NTFS 5.0, или гибкий диск, то файл не будет шифроваться при записи. Кроме того, если файл копируется на другой компьютер, он будет шифроваться заново с использованием другого ключа симметричного алгоритма. Два файла будут выглядеть различным образом на двух компьютерах, даже если их содержимое идентично.

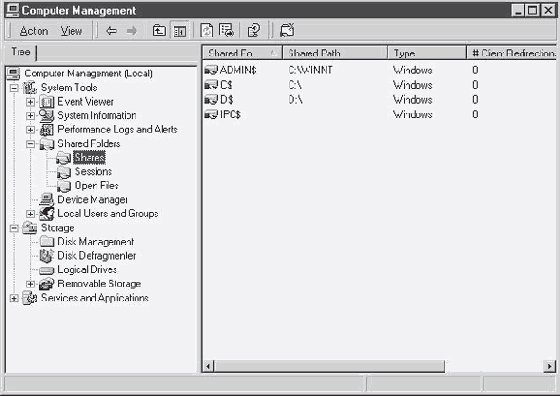

Общие местоположения Как и Windows NT, Windows 2000 создает административные общие местоположения при загрузке. Ими являются C$, D$, IPC$, ADMIN$ и NETLOGON (имеются только на контроллерах доменов). Полный список текущих общих местоположений можно просмотреть в утилите Computer Management (Управление компьютером), выбрав в панели управления значок Administrative Tools (Администрирование) (см. рис. 15.4). Несмотря на то, что эти общие местоположения могут использоваться злоумышленниками для осуществления попыток раскрытия пароля администратора посредством грубой силы, отключать какие-либо из них не рекомендуется.

Сеть

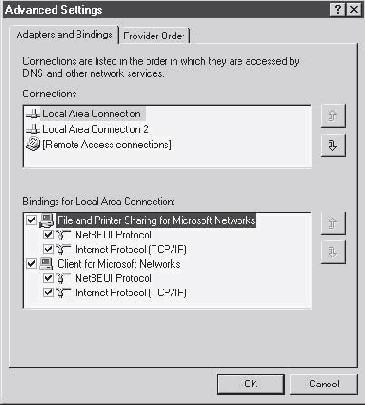

Работа в сети с использованием Windows 2000 значительно изменилась по сравнению с Windows NT. В дополнение к стандартным портам Windows (135, 137 и 139) в Windows 2000 используется порт 88 для Kerberos, порт 445 для SMB через IP, порт 464 для Kerberos kpasswd и порт 500 (только UDP) для Internet Key Exchange (IKE). Это означает, что если требуется удалить NetBIOS из системы Windows 2000, то вам потребуется отключить опцию File and Print Sharing for Microsoft Networks (Совместный доступ к файлам и принтерам в сетях Microsoft) в данном конкретном интерфейсе. Это можно сделать в окне Network and Dial-up Connections (Сеть и удаленный доступ). Выберите меню Advanced (Дополнительно) и затем выберите Advanced Settings (Дополнительные параметры), чтобы открыть вкладку Adapters and Bindings (Адаптеры и компоненты) (см. рис. 15.5).

увеличить изображение

Рис. 15.4. Имеющиеся общие местоположения, отображаемые в оснастке Computer Management (Управление компьютером)

Рис. 15.5. Удаление компонентов для NetBIOS

Сеть по-прежнему является ключевой частью Windows 2000. Домены Windows 2000 исключают концепцию PDC и BDC. Теперь имеют место только лишь контроллеры доменов (DC). Домены Windows 2000 по-прежнему поддерживают централизованное управление пользовательской базой данных. Однако структура Aсtive Directory не позволяет использовать иерархическую концепцию. Это означает, что группы могут создаваться над или под другими группами, и домен может быть поделен на организационные единицы с локальным управлением. Более детальное обсуждение Aсtive Directory приведено далее в лекции.

Примечание

Перед развертыванием Windows 2000 или 2003 в организации необходимо четко спланировать структуру доменов. Нельзя просто перенести имеющуюся структуру доменов из Windows NT в Windows 2000, т. к. это может привести к возникновению проблем.

Параметры учетных записей

В Windows 2000 имеются две учетные записи по умолчанию: Administrator (Администратор) и Guest (Гость).

Обе учетные записи можно переименовать с помощью утилиты Local Security Settings (Локальные параметры безопасности). Выберите элементы политики Rename Administrator Aсcount (Переименование учетной записи администратора) и Rename Guest Aсcount (Переименование гостевой учетной записи), чтобы внести изменения. Гостевая учетная запись также должна быть отключена. На всякий случай рекомендуется сменить пароль гостевой учетной записи, указав очень длинный пароль со случайным набором символов.

Каждая рабочая станция и сервер Windows 2000 в организации будут содержать учетную запись Administrator (Администратор), являющуюся локальной по отношению к данному компьютеру и требующую соответствующей защиты. Для защиты этих учетных записей необходимо разработать процедуру создания очень надежного пароля. Пароль должен быть записан, заклеен в конверт и положен на хранение в запираемом кабинете.

Примечание

Политики паролей и блокировки, описываемые в следующих разделах, могут быть применены посредством оснастки Group Policies (Групповые политики) и Aсtive Directory, о чем будет рассказано далее в лекции.

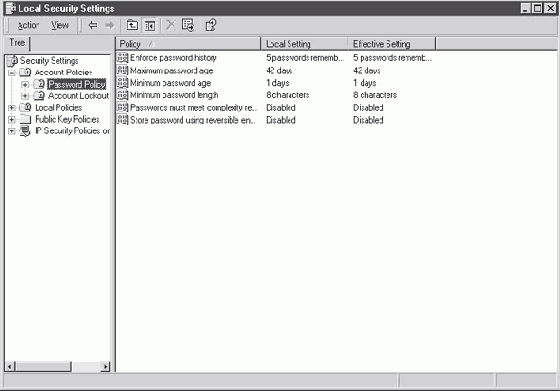

Политика паролей. Политика системных паролей определяется с помощью средства Local Security Settings (Локальные параметры безопасности) (см. рис. 15.6). В этом окне настраиваются параметры паролей и требования к их надежности. Как в случае с любой компьютерной системой, эти параметры должны настраиваться в соответствии с политикой безопасности организации.

увеличить изображение

Рис. 15.6. Использование средства Local Security Settings (Локальные параметры безопасности) для настройки политики паролей

Если включить параметр Passwords Must Meet Complexity Requirements (Пароли должны отвечать требованиям сложности), то будет применен фильтр паролей, установленный по умолчанию (PASSFILT.DLL). Этот фильтр требует, чтобы длина всех паролей составляла не менее шести символов, чтобы пароли не содержали частей имени пользователя и содержали, по крайней мере, какие-либо из следующих элементов: цифры, символы, строчные или прописные буквы.

За исключением случая крайней необходимости не следует включать параметр Store Passwords Using Reversible Encryption (Сохранять пароли с использованием обратимого шифрования).

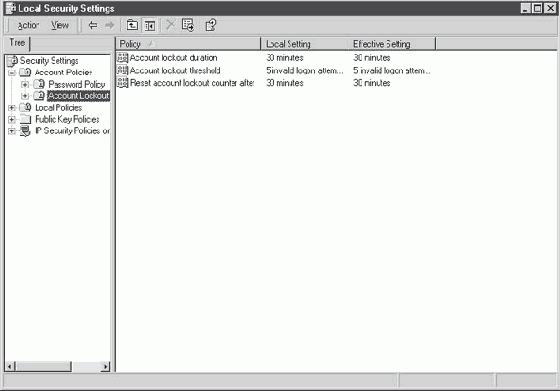

Политика блокировки учетных записей. Политика блокировки учетных записей также настраивается с использованием средства Local Security Settings (Локальные параметры безопасности) (см. рис. 15.7). Эти параметры должны настраиваться в соответствии с политикой безопасности организации.

увеличить изображение

Рис. 15.7. Использование средства Local Security Settings (Локальные параметры безопасности) для настройки политики блокировки

Внимание!

Политика блокировки учетных записей предназначена для предотвращения атак "грубой силы", направленных на угадывание паролей. Данная возможность также используется для создания условия отказа в обслуживании по отношению ко всему сообществу пользователей. Следовательно, следует принимать во внимания возможные последствия продолжительных блокировок пользователей при настройке данной политики.

Блокировка не распространяется в принудительном порядке на учетную запись администратора. Учетная запись Administrator (Администратор) всегда доступна для входа в систему из системной консоли.

Сервис-пакеты и "горячие" обновления

На момент написания этой книги для Windows 2000 существует три сервис-пакета. С течением времени будут появляться новые сервис-пакеты и обновления. Как и в случае с обновлениями Windows NT, сервис-пакеты и горячие обновления должны устанавливаться в сети организации после соответствующего тестирования.

Особенности конфигурации Windows 2003

Изначально процесс установки системы идентичен установке Windows 2000. Однако имеются три задачи по настройке, которые необходимо правильно выполнить после установки системы:

- служба Terminal Services;

- ограничения на программное обеспечение;

- настройка Framework .NET

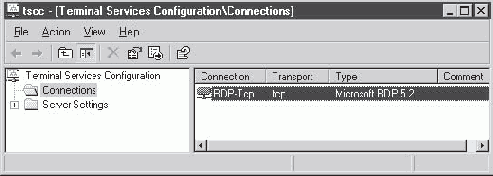

Службы терминала (Terminal Services)

По умолчанию система Windows 2003 Server содержит функцию Remote Desktop for Administration (Удаленный рабочий стол для администрирования) (Terminal Services в режиме Remote Administration [удаленное администрирование] в Windows 2000).

Она позволяет создавать до двух удаленных сеансов плюс сеанс консоли. Так как эта возможность разрешает пользователям удаленно управлять серверами с любого клиента сети, необходимо обеспечить ее защиту от несанкционированного использования. Чтобы обеспечить максимальный уровень безопасности, необходимо убедиться в наличии следующих параметров, настраиваемых с помощью опции Properties (Свойства) для конкретного соединения в оснастке Terminal Services Configuration (Настройка службы терминала) (см. рис. 15.8).

- Уровень шифрования. В параметре Encryption Level (Уровень шифрования) приводится перечень доступных уровней, используемых для защиты данных, передаваемых между клиентом и сервером. Здесь имеются четыре опции:

- Low (Низкий). Данные шифруются с использованием 56-битного ключа.

- Client Compatible (Совместимый с клиентом). Данные шифруются с использованием ключа максимальной длины, поддерживаемого клиентом.

- High (Высокий). Данные шифруются с использованием 128-битного шифрования. Клиенты, не поддерживающие этот уровень шифрования, не будут иметь возможность подключения (рекомендуется использовать эту опцию).

- FIPS Compliant (Соответствие FIPS). Данные шифруются в соответствии со стандартом Federal Information Processing Standard 140-1, определяющим соответствующие методы шифрования.

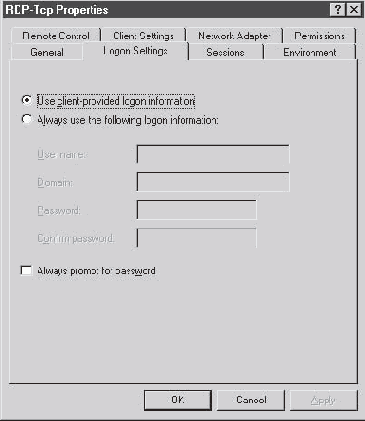

- Logon Settings (Параметры входя в систему). Здесь можно указать аутентификационные данные для использования по умолчанию при подключении клиентов к серверу терминала (см. рис. 15.9). По умолчанию используются аутентификационные данные, предоставляемые клиентом. Другая опция позволяет использовать одну учетную запись пользователя для всех соединений. Последняя опция требует от пользователя ввода пароля, даже если предоставлены аутентификационные данные.

- Network Adapter settings (Параметры сетевого адаптера). С помощью этой опции можно определить, какие сетевые адаптеры будет использовать служба. Это относится только к системам с несколькими сетевыми адаптерами.

Рис. 15.8. Настройка службы Terminal Services

Рис. 15.9. Вкладка Logon Settings (Параметры входа в систему).

Вот так. При правильном администрировании учетных записей пользователей (посредством надежных паролей, блокировки и т. д.) и правильной защите системы (с использованием межсетевых экранов) данная служба будет относительно защищена.

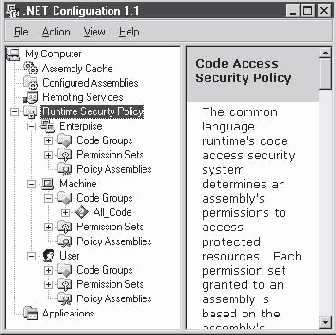

Настройка Framework .NET 1.1

Средство .NET Framework Configuration (см. рис. 15.10) позволяет настраивать политику безопасности доступа к коду специально для версии 1.1 Framework .NET. В данной утилите есть возможность обеспечения защиты и/или удаления управляемых компонентов, установленных на рассматриваемом компьютере. С точки зрения безопасности данное средство может использоваться для контроля за доступом приложений к защищенным ресурсам. Система безопасности использует три уровня политики: Enterprise (Предприятие), Machine (Компьютер) и User (Пользователь) -для определения набора разрешений.

- Enterprise (Предприятие). Политика безопасности для предприятия в целом. Следует иметь в виду, что нет четких границ между данным уровнем и политикой Machine (Компьютер), так как обе эти политики применяются к каждому компьютеру.

- Machine (Компьютер). Применяется ко всем программам, выполняемым на данном компьютере.

- User (Пользователь). Применяется к пользователю, работающему в системе в данный момент.

Рис. 15.10. Утилита настройки .NET

Оценка политик осуществляется в отдельном порядке, и программам предоставляется минимальный набор разрешений, обуславливаемый комбинацией политик. Любой "запрет" имеет преимущество перед "разрешением".

Примечание

Для получения более подробной информации о модели безопасности программного доступа, обратитесь к документации Microsoft .NET Framework SDK.

Вопросы для самопроверки

- Новым интерфейсом управления безопасностью в системе Windows 2000 является _____________.

- _____________ - это дополнение к NTFS, которое позволяет обеспечить дополнительный уровень конфиденциальности файлов.