Маршрутизатор и межсетевой экран

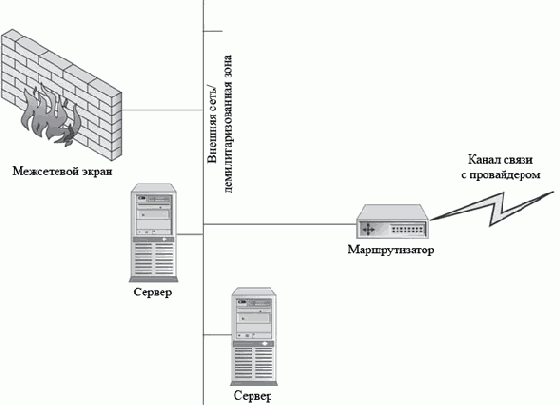

На рисунке 16.9 показана простая архитектура с использованием маршрутизатора и межсетевого экрана. Маршрутизатор подключен к каналу связи с провайдером и к внешней сети организации. Межсетевой экран контролирует доступ во внутреннюю сеть.

Демилитаризованная зона приравнивается ко внешней сети, и в ней располагаются системы, к которым будет осуществляться доступ из интернета. Так как эти системы размещены во внешней сети, они полностью открыты для атак из интернета. Чтобы некоторым образом снизить этот риск, на маршрутизаторе можно разместить фильтры, чтобы в DMZ проникал только трафик, связанный со службами, предоставляемыми системами, находящимися в демилитаризованной зоне.

увеличить изображение

Рис. 16.9. Архитектура DMZ с маршрутизатором и межсетевым экраном

Еще одним способом снижения риска является их блокировка таким образом, чтобы единственными службами, функционирующими в каждой системе, были только те, которые предоставляются в демилитаризованной зоне. Это означает, что на веб-сервере должен работать только веб-сервер. Telnet, FTP, а другие службы должны быть отключены. В системы следует устанавливать самые последние обновления и внимательно следить за их работой.

Во многих случаях маршрутизатор принадлежит провайдеру и управляется им. Если это так, могут возникнуть трудности со сменой фильтров или их правильной настройкой. Если владельцем и субъектом управления маршрутизатора является организация-клиент, то эта проблема сводится к минимуму. Однако следует иметь в виду, что на маршрутизаторах часто используются элементы управления, работающие из командной строки, и для правильной работы фильтров их необходимо корректно настраивать и располагать в правильном порядке.