Один межсетевой экран

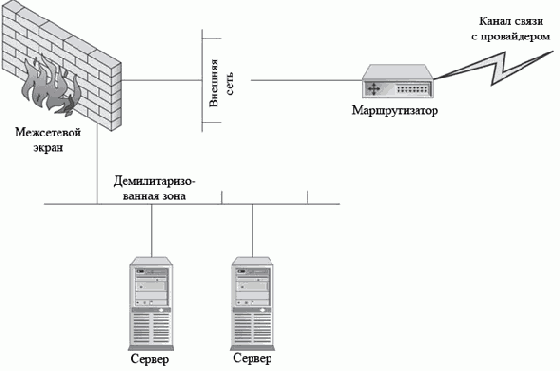

Для создания демилитаризованной зоны может использоваться один межсетевой экран. При этом DMZ отделяется от внешней сети, как показано на рис. 16.10. Внешняя сеть формируется маршрутизатором ISP и маршрутизатором. DMZ реализуется на третьем интерфейсе межсетевого экрана. Межсетевой экран самостоятельно контролирует доступ к демилитаризованной зоне.

увеличить изображение

Рис. 16.10. Архитектура демилитаризованной зоны с одним межсетевым экраном

При использовании архитектуры с одним межсетевым экраном весь трафик принудительно проходит через межсетевой экран. Межсетевой экран должен быть настроен на пропуск трафика для определенных служб на каждой системе DMZ. На межсетевом экране также следует вести журналы для фиксации данных о трафике, как пропущенном, так и заблокированном.

Межсетевой экран представляет собой единственную точку сбоя и потенциальное "узкое место" для трафика. Если ключевым аспектом безопасности общей архитектуры сети является доступность, межсетевой экран должен быть настроен на обход ошибок. Аналогично, если предполагается, что DMZ будет принимать большой объем трафика, межсетевой экран должен уметь обрабатывать этот трафик, а также трафик, исходящий из внутренней сети и направленный в интернет.

Администрирование рассматриваемой архитектуры упрощено относительно маршрутизатора и межсетевого экрана, так как только межсетевой экран настраивается на разрешение или запрет прохождения трафика. Маршрутизатор не требует использования фильтров, хотя некоторые функции фильтрации могут сделать межсетевой экран более эффективным. Кроме того, системы в демилитаризованной зоне в некоторой степени защищены межсетевым экраном, и поэтому задача по их полной защите упрощается. Однако ошибочно полагать, что в DMZ могут находиться незащищенные системы. Здесь лишь говорится о том, что межсеетвой экран обеспечивает защиту таким же образом, как фильтрующий маршрутизатор и, в некоторой степени, исключает необходимость удаления ненужных служб.