Определение демилитаризованной зоны

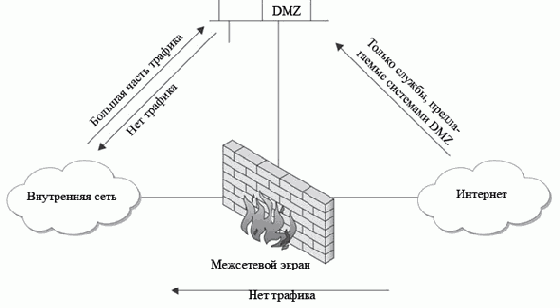

DMZ создается посредством реализации полузащищенной сетевой зоны. Данная зона в обычном порядке отделяется сетевыми устройствами, такими как межсетевые экраны или маршрутизаторы со строгими фильтрами. Затем посредством элементов управления сетью определяется политика, какому трафику разрешается проникновение в DMZ, а какому трафику разрешено выходить за пределы DMZ (см. рис. 16.7). Как правило, любая система, с которой может быть установлен прямой контакт внешним пользователем, должна находиться в демилитаризованной зоне.

Системы, открытые для прямого доступа внешних систем или пользователей, являются главными целями злоумышленников и потенциально подвержены проявлению угроз. Эти системы не могут пользоваться полным доверием, так как они подвержены нападению в любое время. Следовательно, мы пытаемся ограничить доступ этих систем к действительно важным и секретным компьютерам, расположенным внутри сети.

увеличить изображение

Рис. 16.7. Основные правила политики DMZ

Общие правила доступа для DMZ позволяют внешним пользователям осуществлять доступ к соответствующим службам, расположенным на системах в демилитаризованной зоне. На системы в DMZ налагаются строгие ограничения на доступ ко внутренним системам сети. По возможности соединение между внутренней системой и DMZ должно инициироваться внутренней системой. Внутренние системы могут осуществлять доступ к DMZ или в интернет согласно политикам, однако внешним пользователям доступ ко внутренним системам запрещен.