Приведенные здесь радиусы действия являются

Приведенные здесь радиусы действия являются приблизительными. Реальный радиус действия определяется используемым оборудованием, а также формой и материалами, из которых сделаны окружающие физические объекты.

Еще одним типичным дополнением к архитектуре является сервер DHCP, предоставляющий IP-адрес и другую необходимую информацию для правильного соединения рабочей станции в сети. Эти данные позволяют загружать переносной компьютер и соединять его с сетью посредством WLAN без каких-либо дополнительных действий. Аутентификация, как правило, проводится точно таким же образом, как и на любой другой рабочей станции в сети (обычно это вход в домен Windows или Novell NDS).

DHCP- сервер не обязательно устанавливать только лишь для обслуживания адресов в беспроводной сети. В большинстве организаций во внутренней сети есть DHCP, и WLAN использует имеющийся DHCP-сервер по умолчанию.

Некоторые поставщики расширили стандарт, добавив в него механизмы периодической замены ключей WEP. Эти механизмы, однако, выходят за рамки стандарта.

При анализе механизма был выявлен еще один недостаток, связанный с WEP. Выбор инициализационного вектора оказывает очень существенное влияние на шифрование информации. К сожалению, вектор инициализации отправляется в открытом фрагменте пакета, позволяя таким образом "прослушать" себя. Так как злоумышленник может осуществить перехват инициализационных векторов, он сможет перехватить достаточный объем пакетов для определения ключа шифрования. Действительно, утилита, с помощью которой можно это сделать, доступна в интернете (см. WEPCrack по адресу http://sourceforge.net/projects/wepcrack/)/ . Окончательный анализ показал, что несмотря на надежность алгоритма RC4, применение RC4 в WEP является недостатком, из-за которого злоумышленник сможет выполнить несанкционированные действия.

Некоторые точки доступа можно настроить на запрет распространения SSID. Однако, если данная конфигурация не будет сопровождаться соответствующими мерами безопасности передачи данных, SSID по-прежнему можно будет определить посредством прослушивания трафика.

Для функционирования 802.1X рабочая станция и точка доступа должны иметь между собой связь. Поэтому рабочая станция уже может быть подключена к беспроводной сети перед аутентификацией.

Взаимная аутентификация является необязательной относительно 802.1X, и, таким образом, множество инсталляций по умолчанию будет открыто для атак перехватом. 802.1X также предусматривает одноразовую аутентификацию (в начале сеанса). Следовательно, если злоумышленник завладеет MAC-адресом легальной рабочей станции, он получит возможность захватить сеанс и работать в сети WLAN под видом одного из легальных пользователей.

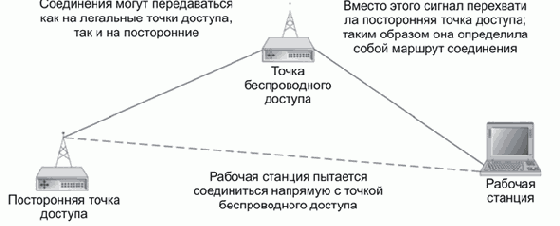

увеличить изображение

Рис. 18.3. Атака на WEP через посредника

В организациях редко удается полностью ограничить распространение сигнала таким образом. Однако следует помнить, что данный подход подразумевает максимально возможное ограничение радиуса действия. Если возможно предотвратить доступ постороннего человека во внутреннюю сеть с обычным адаптером беспроводной сети, проходящего по улице за пределами предприятия, то необходимо принять соответствующие меры.

Приведенные здесь радиусы действия являются приблизительными. Реальный радиус действия определяется используемым оборудованием, а также формой и материалами, из которых сделаны окружающие физические объекты.

Еще одним типичным дополнением к архитектуре является сервер DHCP, предоставляющий IP-адрес и другую необходимую информацию для правильного соединения рабочей станции в сети. Эти данные позволяют загружать переносной компьютер и соединять его с сетью посредством WLAN без каких-либо дополнительных действий. Аутентификация, как правило, проводится точно таким же образом, как и на любой другой рабочей станции в сети (обычно это вход в домен Windows или Novell NDS).

DHCP- сервер не обязательно устанавливать только лишь для обслуживания адресов в беспроводной сети. В большинстве организаций во внутренней сети есть DHCP, и WLAN использует имеющийся DHCP-сервер по умолчанию.

Некоторые поставщики расширили стандарт, добавив в него механизмы периодической замены ключей WEP. Эти механизмы, однако, выходят за рамки стандарта.

При анализе механизма был выявлен еще один недостаток, связанный с WEP. Выбор инициализационного вектора оказывает очень существенное влияние на шифрование информации. К сожалению, вектор инициализации отправляется в открытом фрагменте пакета, позволяя таким образом "прослушать" себя. Так как злоумышленник может осуществить перехват инициализационных векторов, он сможет перехватить достаточный объем пакетов для определения ключа шифрования. Действительно, утилита, с помощью которой можно это сделать, доступна в интернете (см. WEPCrack по адресу http://sourceforge.net/projects/wepcrack/)/ . Окончательный анализ показал, что несмотря на надежность алгоритма RC4, применение RC4 в WEP является недостатком, из-за которого злоумышленник сможет выполнить несанкционированные действия.

Некоторые точки доступа можно настроить на запрет распространения SSID. Однако, если данная конфигурация не будет сопровождаться соответствующими мерами безопасности передачи данных, SSID по-прежнему можно будет определить посредством прослушивания трафика.

Для функционирования 802.1X рабочая станция и точка доступа должны иметь между собой связь. Поэтому рабочая станция уже может быть подключена к беспроводной сети перед аутентификацией.

Взаимная аутентификация является необязательной относительно 802.1X, и, таким образом, множество инсталляций по умолчанию будет открыто для атак перехватом. 802.1X также предусматривает одноразовую аутентификацию (в начале сеанса). Следовательно, если злоумышленник завладеет MAC-адресом легальной рабочей станции, он получит возможность захватить сеанс и работать в сети WLAN под видом одного из легальных пользователей.

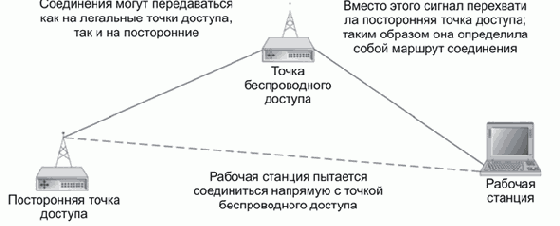

увеличить изображение

Рис. 18.3. Атака на WEP через посредника

В организациях редко удается полностью ограничить распространение сигнала таким образом. Однако следует помнить, что данный подход подразумевает максимально возможное ограничение радиуса действия. Если возможно предотвратить доступ постороннего человека во внутреннюю сеть с обычным адаптером беспроводной сети, проходящего по улице за пределами предприятия, то необходимо принять соответствующие меры.